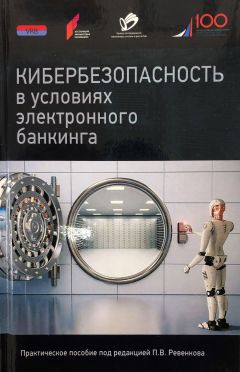

Автор книги: Коллектив авторов

Жанр: Банковское дело, Бизнес-Книги

сообщить о неприемлемом содержимом

Текущая страница: 9 (всего у книги 38 страниц) [доступный отрывок для чтения: 12 страниц]

– отслеживая использование ЭСП, получать копии аутентификационных данных и любых других сведений, необходимых для осуществления переводов денежных средств, а также информацию о состоянии счета (или остатка ЭДС), производимых переводах, плательщике и получателях денежных средств;

– обеспечивать при необходимости возможность установления соединения для скрытого удаленного управления зараженным компьютером или устройством с целью последующего осуществления несанкционированного перевода денежных средств;

– самостоятельно при наличии возможности осуществлять с использованием имеющихся на компьютере или устройстве ЭСП несанкционированный перевод денежных средств (так называемый автозалив);

– удалять следы несанкционированного использования ЭСП, удалиться с компьютера или мобильного устройства и вывести его из строя.

Получаемые после установки и в процессе работы данные бот должен передавать в центр управления. Обратно он в определенных случаях получает дополнительные модули (плагины) или настройки, предназначенные для работы с ЭСП выявленных типов. Развитие и усложнение функционала банковских троянов происходят непрерывно с момента их появления, по мере того как кредитные организации и иные операторы по переводу денежных средств развивают программные, аппаратные и организационные средства и меры защиты своих клиентов. Противостояние банковских троянов и защиты от них представляет собой классическую ситуацию противоборства меча и щита или снаряда и брони.

Банковские трояны ранних поколений осуществляли только перехват и копирование аутентификационных данных пользователей операторов по переводу денежных средств и передавали их в центр управления. В последующем при помощи полученных таким образом данных и аналогичных ЭСП (например, доступа к веб-сайту оператора или стандартной клиентской платежной программы), не привязанных каким-либо образом к устройству пользователя, совершались несанкционированные переводы денежных средств. Подобным образом троянские программы использовались преимущественно в 2005–2008 гг., однако простые технологии актуальны и до настоящего времени, так как многие системы перевода денежных средств, особенно электронных, по-прежнему используют простые способы аутентификации.

Постепенно операторы вводили все более сложные системы защиты, ограничивающие возможность совершения переводов денежных средств при помощи ЭСП, установленных (или используемых) на посторонних устройствах. В первую очередь для этого начали применяться различного рода аппаратные ключи (токены, USB-ключи), при помощи которых производятся авторизация и аутентификация пользователей и (или) подписание платежных требований электронной подписью.

Принцип работы большинства аппаратных ключей основан на генерации надежных одноразовых паролей или криптографических ключей, без которых невозможны создание и направление оператору платежных поручений. В результате простое копирование аутентификационных данных стало бессмысленным, так как без использования аппаратного ключа невозможно направить платежное поручение. В ответ на эти меры разработчики банковских троянских программ обеспечили возможность скрытого удаленного управления зараженными компьютерами и устройствами.

Предназначенный для организации такого управления функционал, так называемый бэкдор (от англ. back door — задняя дверь), находится в составе троянской программы или загружается на зараженный компьютер как модуль или дополнительная троянская программа. Для совершения хищения устанавливается скрытое подключение к компьютеру или иному устройству пользователя ЭСП, тайно осуществляется управление этими средствами платежа так же, как это делает законный пользователь, и в нужный момент формируется платежное поручение, которое подтверждается при помощи аппаратного ключа, подключенного к компьютеру. Особенно часто хищения с применением технологии удаленного доступа происходили в 2009–2012 гг.

Дальнейшим этапом развития защитных мер операторов по переводу денежных средств становятся повсеместное внедрение обязательного информирования клиентов о фактах использования ЭСП и совершения переводов денежных средств по дополнительным (так называемым внеполосовым) каналам связи (телефон, SMS), внедрение схем двухфакторной авторизации, подтверждения платежей по внеполосовым каналам, разработка и внедрение более сложных аппаратных ключей с обратной связью и т. п.

При этом банковские трояны также продолжают совершенствоваться. Для обхода усиливающихся мер защиты в последние годы часто применяется технология так называемого автозалива. Она подразумевает автоматическую отправку несанкционированных платежных поручений в процессе штатного использования ЭСП законным пользователем, а также в большинстве случаев подмену данных в выполняемых платежных поручениях и диалогах подтверждения платежей, коррекцию страниц с историей переводов и состояния счета в целях сокрытия фактов хищений (технология автоподмены). В случае работы с «тонкими клиентами» для автозалива используются уже упоминавшиеся ранее веб-инжекты – внедрение кода в загружаемые пользователем при помощи программы-браузера страницы платежных веб-сайтов. Пользователь вводит аутентификационные данные, подготавливает и передает платежное поручение, не подозревая, что браузер искажает информацию под воздействием вредоносной программы и на самом деле перевод денежных средств осуществляется на сторонний счет.

Усложнение банковских троянов закономерно приводит к повышению стоимости и длительности их разработки. Современный банковский троян содержит средства обнаружения и модули для большого количества ЭСП различных операторов, а также разнообразный функционал для преодоления средств и мер защиты и совершения переводов денежных средств.

4.2. Организация преступной деятельности

А вы работаете у нас уже десять лет, но так и не осознали простой истины: если есть преступление, значит, есть и преступник…

Аркадий и Борис Стругацкие. Хищные вещи века

4.2.1. Особенности преступной деятельности в киберпространстве

Для осуществления хищений денежных средств специализированной вредоносной программы, разумеется, недостаточно. Преступная деятельность такого рода – «биз (бизнес) по заливам», как иногда называют ее сами участники, требует большой организационной работы, привлечения определенного количества исполнителей и пособников, постоянного приобретения и потребления разнообразных криминальных товаров и использования криминальных услуг.

Задача хищения денежных средств в электронных системах настолько сложна, что физически не может быть выполнена одним человеком от начала до конца: от момента создания вредоносной программы до момента получения на руки похищенных денежных средств. Тем не менее, хотя такие хищения и являются результатом коллективного труда, для их совершения необязательно существование устойчивых групп лиц, связанных между собой в реальной жизни. Специфика групповых компьютерных преступлений позволяет большинству их участников, не встречаясь лично, общаться, планировать и координировать преступные действия только посредством интернета и только в период совершения преступления. При этом физически сообщники могут находиться не только в разных регионах, но и в разных странах. В результате возникает большое количество кратковременно существующих преступных групп, не имеющих постоянного состава, каждый из участников которых может одновременно участвовать в деятельности множества других групп. Отличие деятельности подобных групп от обычной организованной преступной деятельности весьма существенно, а выявление и привлечение к уголовной ответственности их участников затруднены по объективным причинам, особенно если деятельность групп имеет трансграничный характер.

Регулярно встречаются и устойчивые преступные группы, состоящие из знакомых между собой лиц, находящихся в пределах физической досягаемости. Участники таких групп в зависимости от их численности выполняют либо весь спектр задач на всех этапах преступной деятельности (что бывает крайне редко), либо только определенную часть задач.

Любопытным моментом является и то, что при всей сложности задачи организатору хищений денежных средств, как и большей части участников группы, не требуются профессиональная компьютерная или техническая подготовка и образование. За исключением разработки компьютерных программ, все криминальные специальности, необходимые для участия в процессе, могут быть освоены лицами без специальной подготовки и опыта работы. Инвестиции (вложения капитала, если это можно так называть) на начальном этапе также являются минимальными либо вообще не требуются.

Отметим некоторые другие особенности и тенденции рассматриваемой преступной деятельности:

1. Хищения денежных средств в электронных системах являются в настоящее время наиболее доходной разновидностью компьютерной преступности. Налаженная систематическая работа по «банковской тематике» приносит стабильно высокий доход, превышающий доход от любых иных компьютерных преступлений, таких как организация DDoS-атак, спам-рассылок, заказных взломов ресурсов и личных аккаунтов и пр. По данным аналитиков компании «Группа информационной безопасности», в 2012 г. средняя сумма хищения у юридического лица составляла более 1,6 млн руб., а у физического лица – более 75 тыс. руб.[81]81

Рынок преступлений в области высоких технологий: состояние и тенденции 2013 года / ООО «Группа информационной безопасности», 2013. URL: http://www. group-ib.ru/list/1008-analytics/?view=article&id=1155.

[Закрыть] Такие суммы позволяют быстро окупить первоначальные вложения в создание ботнета, оплачивать дорогостоящие криминальные услуги и работу многочисленных пособников. При благоприятном стечении обстоятельств возможно очень быстрое обогащение. На практике известны многочисленные случаи удачных хищений на суммы, превышающие несколько десятков миллионов рублей. Так, например, в 2012 г. различными следственными подразделениями ГУ МВД России по г. Москве расследовались уголовные дела по фактам успешно осуществленных хищений на суммы 16, 25 и 35 млн руб. В том же году имели место неудачные, но впечатляющие своими объемами попытки хищений на суммы около 50, 80, 160 и даже 400 млн руб.

2. Возможность извлечения столь высоких доходов привела к формированию черного рынка криминальных товаров и услуг, необходимых для организации и ведения преступной деятельности по «банковской тематике». В первую очередь к таким товарам относятся сами вредоносные банковские троянские программы, а также различные сопутствующие вредоносные программы. Затем идут многочисленные банковские и иные платежные карты, электронные счета, телефонные номера, копии документов физических лиц, комплекты документов юридических лиц, средства сокрытия доступа, трафик и т. п. К популярным на рынке услугам относятся многочисленные услуги в финансовой сфере, как легальные, так и противозаконные, посреднические услуги любых видов, гарантии сделок, техническое обслуживание аппаратных средств, услуги безопасной связи и пр. На рынке действуют многочисленные профессиональные поставщики и продавцы, между которыми естественным образом возникает конкуренция. Разумеется, было бы неправильным утверждать, что рынок товаров и услуг для банковских хищений отделен от общего криминального рынка компьютерной преступности. Он, безусловно, является одной из основных частей данного рынка – возможно, наиболее объемной по оборотам денежных средств.

3. Еще одной специфической чертой рассматриваемой преступной деятельности является четкое разделение криминальной специализации различных ее участников. Сложность технологий, применяемых в процессе хищений, и большое количество операций и действий, производимых при подготовке и осуществлении хищений, не позволяют, как уже было отмечено, работать в одиночку. Наблюдается процесс формирования своеобразных криминальных профессий, и ниже мы рассмотрим основные из них. Специализация отдельных участников преступной деятельности одновременно означает усиление тенденции к ее организованности.

4. «Представительства», или «торговые площадки» (если их можно так назвать), подпольного рынка криминальных товаров и услуг находятся в интернете. Действует большое количество как открытых (общедоступных), так и закрытых (приватных) веб-сайтов и различных систем связи, созданных для общения лиц, занимающихся преступной деятельностью в сфере компьютерной информации. На таких ресурсах продаются вредоносные программы и иные криминальные товары, предлагаются любые необходимые услуги, происходят поиск работы и заказов, общение, рекрутирование, обмен опытом и обучение всех категорий участников преступной деятельности. Доступ на наиболее серьезные веб-сайты закрыт от посторонних посетителей, и попасть на них можно только по рекомендациям или за большую плату. Однако и на общедоступных ресурсах может быть получен полный спектр необходимых для организации преступной деятельности товаров, услуг, знаний и иной информации, что открывает возможности для начинающих преступников. Первичное знакомство с деятельностью и предложениями черного рынка обычно происходит на следующих сетевых ресурсах: http://forum.zloy.bz; http://darkmoney.cc/; http://forum.anti-chat.ru/; http://forum.beznal.cc/.

Общение на указанных тематических ресурсах, а также по каналам двусторонней связи всегда ведется с использованием многочисленных жаргонизмов и специальных терминов.

Рассмотрим подробнее специальности участников преступной деятельности по совершению хищений денежных средств с использованием вредоносных компьютерных программ. Сотрудникам, занятым борьбой с хищениями данной формы, необходимо знать эти профессии и их наименования, чтобы разбираться в организации выявляемых преступных групп. Следует также понимать, что криминальные профессии необязательно коррелируют с видами соучастия в преступлениях, предусмотренными ст. 33 УК РФ. Организаторами, исполнителями, подстрекателями или пособниками могут быть обладатели любых специальностей, а количество вариантов совместной преступной деятельности различных лиц в рассматриваемой сфере является практически неограниченным.

4.2.2. КодерыПрограммисты, создатели вредоносных программ. «Кодер» – стандартный термин компьютерной индустрии, который сам по себе относится к обычному компьютерному жаргону и обозначает программиста в общем смысле (англ. coder — тот, кто кодирует, пишет код программы). Кодеры вредоносных программ по очевидным причинам являются элитой преступного мира. Создание, доработка и модификация современных банковских вредоносных программ требуют не только изучения языков программирования. Необходимо глубокое знание операционных систем, прикладных программ и, наконец, программ дистанционного банковского обслуживания, являющихся по терминологии Федерального закона от 27.06.2011 № 161-ФЗ «О национальной платежной системе» [51] ЭСП, на которые и оказывается основное вредоносное воздействие.

При этом термин «программист» необязательно подразумевает профессиональное образование или профессиональную деятельность в сфере программирования. Кодер может быть самоучкой, заниматься программированием в качестве хобби или дополнительной деятельности.

Кодеры банковских троянов в силу особой сложности последних зачастую объединяются в группы. Так, например, в составе группы разработчиков программы «Карберп», задержанных в марте 2013 г. на территории Украины сотрудниками СБУ, насчитывалось около 20 человек, средний возраст которых от 25 до 30 лет. «Это были программисты, работавшие удаленно в Киеве, Запорожье, Львове, Херсоне и Одессе. Как правило, они не знали друг друга, каждый отвечал за свою часть разработки программного модуля. Потом данные передавались на главный сервер в Одессе, там же работал главный организатор – 28-летний гражданин России»[82]82

Ошибка системы // Коммерсант-Украина. URL: http://www.kommersant.ru/doc/ 2160535.

[Закрыть].

Помимо программистов, непосредственно создававших код программ, в данном коллективе были аналитики, изучавшие целевые ЭСП, сотрудники «службы технической поддержки», осуществлявшие сопровождение трояна, веб-программисты, занимавшиеся созданием, развитием и поддержкой программного обеспечения центров управления (контрольных серверов). За сбыт вредоносных программ, эксплуатацию собственных ботнетов на основе собственного трояна и различные обеспечительные функции также отвечали отдельные соучастники. Сбытом занимались как непосредственные участники группы, так и привлеченные посредники (селлеры). Имелось несколько вариантов продажи трояна, отличавшихся стоимостью, комплектностью, оказываемой техподдержкой и сопутствующими услугами. В целом деятельность подобных коллективов значительно выходит за рамки понятия «кодеры». Чаще их называют «вендоры», «поставщики» (троянов), «сервисы ботов».

Кроме того, банковские трояны не являются единственными программными продуктами, используемыми в преступной деятельности. Кодерами также создаются (дорабатываются, модифицируются) так называемые эксплойты (о них будет сказано далее), программы-загрузчики (лоадеры), троянские программы сопутствующего назначения (бэкдоры, «убийцы»), различные сетевые системы (центры управления ботнетами, серверное программное обеспечение), дополнительные модули и компоненты для уже существующих банковских троянов, компиляторы/конфигураторы (билдеры) вредоносных программ и т. п. Еще одно обособленное направление деятельности кодеров – криптование («крипта» – периодически необходимое шифрование исполняемых файлов распространяемых вредоносных программ для сокрытия их от обнаружения антивирусными программами).

4.2.3. БотнетчикиСоздатели, владельцы, администраторы ботнетов. В общем значении – организаторы деятельности по распространению и использованию вредоносных компьютерных программ, управляющие формируемыми в результате их распространения ботнетами. Данный термин понимается достаточно широко, так как его непосредственное смысловое наполнение может быть различным в каждом отдельном случае. В целом ботнетчиком принято называть организатора и владельца преступного бизнеса, даже если он сам не занимается непосредственным текущим администрированием задействованных информационных систем. Так, например, упомянутый выше 28-летний организатор группы разработчиков троянской программы «Карберп», хотя и не принимал личного участия в администрировании нескольких собственных и клиентских ботнетов на последнем этапе существования группы, вполне может быть назван ботнетчиком.

В более точном значении ботнетчик – участник группы, непосредственно занимающийся развитием и поддержанием работоспособности ботнета. Эта деятельность включает в себя администрирование задействованных серверов, работу с используемыми доменными именами и сетевыми адресами, применение различных защитных мер и средств безопасности, ведение деятельности (или управление таковой) по распространению бота, обслуживание и оптимизацию баз данных, работу со списком ботов с целью его оптимизации. В некоторых случаях бот-нетчик создает и поддерживает ботнеты для их сдачи в аренду.

Администрирование серверов (настройка, поддержание работоспособности, решение повседневных технических задач), используемых для размещения центра управления ботнетом, распространения вредоносных программ и для иных сопутствующих целей, может осуществляться как самим ботнетчиком, так и отдельно привлеченным администратором. В некоторых случаях функции администратора в качестве дополнительных может выполнять лицо (или несколько лиц), предоставляющее ботнетчику серверы (хостинг). Также на привлеченного администратора в группе может быть возложена работа с сетевыми адресами и доменными именами, необходимыми для работы и расширения ботнета.

Функция ботнетчика может выполняться отдельным лицом и быть его единственной ролью в преступной группе, но чаще всего эта роль совмещается с другими криминальными специальностями. Так, например, кодеры, занимающиеся созданием или доработкой троянских программ, сами на их основе создают ботнеты для отладки и тестирования программ, а также зачастую для извлечения дополнительного дохода. Еще чаще роль ботнетчика совмещается со следующей важнейшей для совершения хищений специальностью.

4.2.4. ЗаливщикиУчастники преступных групп, непосредственно совершающие несанкционированные переводы денежных средств (хищения) с использованием вредоносных программ или полученной с их помощью информации. Термин происходит от слова «залив»: именно так называют на жаргоне хищение денежных средств. Когда перевод денежных средств стал ассоциироваться с перетеканием жидкости – неизвестно, но употребление термина в указанном значении впервые отмечается в 2008 г. Именно в этот период, как уже было сказано, происходил бурный рост рынка платежных услуг и появились первые специализированные банковские трояны.

Основная задача заливщика – получить скрытый доступ к ЭСП, используемому владельцем компьютера или мобильного устройства, зараженного вредоносной программой. Затем в удобный момент заливщику необходимо совершить несанкционированный перевод денежных средств на заранее подготовленный банковский счет (или счет электронных денежных средств) для последующего безопасного вывода. Как правило, заливщик имеет доступ к центру управления ботнетом и непосредственно использует его основные функциональные возможности. Реже заливщик работает только со сведениями, полученными от ботнетчика, если этих сведений достаточно для совершения переводов денежных средств. Способ доступа к ЭСП, при помощи которых производится хищение денежных средств со счета, зависит от возможностей троянской программы, особенностей самого ЭСП, оператора по переводу денежных средств, порядка работы, принятого в преступной группе.

В любом случае заливщик должен обладать знанием и навыками использования тех ЭСП, с которыми он имеет дело, и уметь совершать с их помощью переводы денежных средств. Перед осуществлением хищения заливщик иногда длительное время изучает целевой компьютер или устройство, порядок работы с ЭСП их законного владельца, состояние счетов и движение денежных средств по ним, используемые владельцем средства связи, сохраненные финансовые документы и т. п. При применении технологий банковских троянов ранних поколений заливщик получает копии аутентификационных данных, необходимых для доступа к ЭСП, а затем создает на сторонних компьютерах копии этих ЭСП. С их помощью, используя полученные ранее данные, он осуществляет доступ к счетам и переводам денежных средств. При использовании банковских троянов с функционалом удаленного управления заливщик должен устанавливать к каждому боту скрытое подключение для удаленного управления, изучения возможности совершить перевод и применения в этих целях ЭСП, имеющихся у бота. Хороший заливщик может в течение рабочего дня изучить несколько десятков ботов (до 100 и более). При работе с банковскими троянами, имеющими функционал автозалива, заливщик изучает списки ботов, имеющиеся в центре управления, выбирает представляющие интерес боты и производит для них настройку автозалива и автоподмены. Удаленное подключение к таким ботам, как правило, не требуется. Переводы денежных средств совершаются автоматически в процессе использования ЭСП их ничего не подозревающими законными владельцами.

Функции заливщика, ботнетчика и организатора преступной деятельности могут совмещаться. Заливщики и ботнетчики зачастую близко связаны и работают совместно на постоянной основе. Существуют и другие схемы организации преступной деятельности. Например, ботнетчик может допускать к работе со своим ботнетом широкий круг заливщиков за некую «абонентскую плату» либо за процент от успешно проведенных заливов. Счета, на которые заливщик переводит похищаемые денежные средства, как правило, предоставляют обладатели следующей важной криминальной профессии.

Правообладателям!

Данное произведение размещено по согласованию с ООО "ЛитРес" (20% исходного текста). Если размещение книги нарушает чьи-либо права, то сообщите об этом.Читателям!

Оплатили, но не знаете что делать дальше?