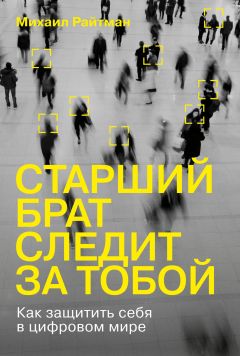

Автор книги: Михаил Райтман

Жанр: Компьютеры: прочее, Компьютеры

Возрастные ограничения: 12+

сообщить о неприемлемом содержимом

В случае шпионажа в зоне риска находятся сотрудники, имеющие доступ к техническим системам и сведениям: системные администраторы и ИТ-специалисты. Причем список сотрудников с именами и фамилиями, а зачастую и с должностями довольно легко составить даже по открытым данным: многие из служащих указывают место работы в профилях в социальных сетях; нередко сослуживцы даже объединяются в группы. Корпоративные адреса, как правило, не гуглятся, но раздобыть парочку вполне реально, для этого злоумышленники отправляют сообщения на публичный адрес или общаются по телефону с ресепшена, применяя методы социальной инженерии. Далее – дело техники. Обычно системные администраторы придумывают адреса электронной почты по шаблону: допустим, фамилияИО@компания.com. Сопоставив паттерн со списком имен и фамилий, полученным ранее, злоумышленники составляют список адресов корпоративной электронной почты с именами сотрудников.

Изредка встречаются даже обращения с угрозами от имени киллера, нанятого родственниками или конкурентами. Здесь от злоумышленников требуется идеальное знание потенциальной жертвы и ее контактов (в чем отлично помогают социальные сети). В этом случае адресату предлагается заплатить киллеру, чтобы тот не выполнял работу либо к тому же устранил заказчиков.

Рядовые пользователи редко становятся жертвами целевого фишинга, так как для него требуется много ресурсов (в том числе и финансовых) и времени, а выгода в таком случае сомнительна.

Как злоумышленники проникают в информационные системы

О семи шагах злоумышленника при проникновении в информационную систему вкратце рассказала компания Lockheed Martin в документе «Убийственная цепочка[125]125

https://www.lockheedmartin.com/en-us/capabilities/cyber/cyber-kill-chain.html.

[Закрыть],[126]126

https://lukatsky.blogspot.com/2016/10/kill-chain.html.

[Закрыть]»:1. Разведка. Исследование, идентификация и выбор жертвы, зачастую с использованием открытой информации, которую можно получить в социальных сетях, на новостных сайтах, на конференциях и т. п.

2. Вооружение. Оснащение вредоносным содержанием (эксплойтом[127]127

Эксплойт – компьютерная программа, фрагмент программного кода или последовательность команд, использующие уязвимости в программном обеспечении и применяемые для атаки на вычислительную систему.

[Закрыть] с бэкдором[128]128

Бэкдор (от англ. back door – «черный ход», буквально «задняя дверь») – дефект алгоритма, который намеренно встраивается в него разработчиком и позволяет получить несанкционированный доступ к данным или удаленному управлению операционной системой и компьютером в целом.

[Закрыть]) файла (например, PDF или Office), который должен быть открыт жертвой.3. Доставка. Доставка жертве вредоносного контента посредством электронной почты, веб-ссылки, USB-устройств и т. п.

4. Заражение. Запуск вредоносного кода с использованием обнаруженных на компьютере жертвы уязвимостей.

5. Установка. Внедрение вредоносного кода в компьютер жертвы для обеспечения связи с оператором.

6. Управление. Организация канала для удаленного выполнения команд на компьютере жертвы.

7. Захват. Сбор и кража данных, шифрование файлов, перехват управления, подмена данных и выполнение других задач, стоящих перед нарушителем.

В других случаях помощь злоумышленникам может оказывать специально нанятый или подготовленный инсайдер[129]129

https://lukatsky.blogspot.com/2016/10/kill-chain_27.html.

[Закрыть], в том числе и «злая горничная».

Опасность фишинговых сообщений в ближайшее время вряд ли исчезнет; напротив, скорее их доля в почтовом трафике возрастет – в том числе из-за распространения фишинговых наборов. Они представляют собой набор готовых фишинговых сайтов, для использования которых злоумышленнику нужно лишь разместить их на сервере (хостинговой компании) и подставить свои данные. Стоимость таких наборов, продающихся в интернете, от 20 до 300 долларов[130]130

https://research.checkpoint.com/a-phishing-kit-investigative-report/.

[Закрыть]. Примечательно, что такие наборы в основном применяют скрипт-кидди – злоумышленники без квалификации (они используют их сами или являются работниками, нанятыми другими злоумышленниками (см. рис. 3.3 – в данном примере ведется набор спамеров для фишинга в сети «ВКонтакте»).

Рис. 3.3. Сообщение о найме на работу

Кроме того, размещаемые в интернете фейковые сайты из фишинговых наборов могут содержать бэкдоры, благодаря которым авторы таких наборов получают копию всех данных, которые собирает фишер[131]131

https://www.group-ib.ru/media/how-much-is-the-phish/.

[Закрыть], т. е. серьезные хакеры нередко предпочитают извлекать деньги из фишеров, воруя уже украденные данные[132]132

https://www.drweb.ru/pravda/issue/?number=555.

[Закрыть].

Вредоносные сообщения

Хотя практически все пользователи слышали об опасности заражения устройства при открытии вложений электронной почты или ссылок, ведущих на зараженные сайты или сайты, предлагающие скачать зараженный файл, все еще остаются те, кто необдуманно открывает вложенные файлы, не проверяя отправителя. Впрочем, даже если отправитель вам известен, это не гарантирует подлинность письма. Злоумышленники способны подделать адрес отправителя, чтобы письмо выглядело как настоящее, и, применяя методы социальной инженерии, пытаться заставить получателя немедленно открыть вложение. Как и в случае фишинга, такие рассылки могут быть и массовыми, и целевыми, с предварительным анализом данных об адресатах.

Вредоносное ПО в виде вложений встречается[133]133

https://www.symantec.com/security-center/threat-report.

[Закрыть] не так часто, как раньше, потому что в большинстве случаев оперативно перехватывается антивирусными программами. Для обхода антивирусной защиты злоумышленники вкладывают безобидный файл, который проходит проверку на предмет отсутствия вирусов, но после запуска скачивает и исполняет вредоносный код либо перенаправляет получателя на фишинговый/вредоносный сайт. Хакеры используют и другие методы защиты своих атак, например встраивают в фишинговые страницы CAPTCHA-код, который надо ввести для загрузки вредоносного содержимого на устройство посетителя. Такие коды гарантируют, что доступ к вредоносному контенту получит живой человек, а не боты автоматических защитных механизмов, которые должны обнаруживать и блокировать подобные атаки[134]134

https://xakep.ru/2020/06/23/phishing-captcha/.

[Закрыть].

Рис. 3.4. Пример письма с вредоносным вложением

На рис. 3.4 показан пример такого вложения: вместо описанного счета (в привычном формате DOC или XLS[135]135

Впрочем, наличие «правильного» расширения не всегда свидетельствует о безвредности файла: истинное расширение может быть скрыто, а файлы Microsoft Office или PDF, помимо всего прочего, могут содержать и вредоносные макросы/сценарии.

[Закрыть]) в архив вложен файл с расширением SCR («заставка»), после запуска скачивающий вредоносный контент или принуждающий пользователя посетить зараженный сайт.

Кроме того, письма могут содержать ссылки на ресурсы, в том числе и официальные, на которые загружены инфицированные (подмененные) приложения и другие файлы.

Примечание. Подробнее о типах вредоносного ПО и защите от него мы поговорим в главе, посвященной компьютерам.

Спам

В принципе, все сообщения о которых мы говорили ранее (и фишинговые, и вредоносные) можно отнести к спаму – рассылкам, на которые получатель не давал согласия и вынужден получать (не следует путать с массовыми рассылками, на которые получатель подписывается осознанно).

Согласно отчету[136]136

https://securelist.ru/spam-and-phishing-in-q1-2021/101270/.

[Закрыть] «Лаборатории Касперского», в марте 2021 г. доля спама в мировом почтовом трафике составляла примерно 45 %, т. е. практически каждое второе письмо было отправлено спамерами. С помощью спамерских рассылок не только ведется фишинг и распространяется вредоносное ПО, но и рекламируются разнообразные товары и услуги, в том числе и незаконные, например порнография; контрафактные товары (подделки, конфискат, см. рис. 3.5); лекарственные средства, оборот которых ограничен; незаконно полученная закрытая информация (базы данных); взломанное программное обеспечение.

Рис. 3.5. Подделка под смартфон известного бренда

Серьезные компании, дорожащие своей репутацией, не занимаются рассылками спама, поэтому маловероятно, что вы сможете приобрести качественный товар или услугу по ссылкам из спам-сообщений.

Как правило, спамеры получают адреса для рассылки путем поиска в интернете, а также из специальных баз адресов, которые продаются на соответствующих площадках. Кроме того, для генерации баз адресов электронной почты используются сочетания словарных слов (по аналогии с подбором паролей) и доменных имен известных почтовых провайдеров. В дальнейшем спам-сообщения рассылаются по базе через неправильно настроенные серверы, не ограничивающие и не фильтрующие трафик; различные сервисы, а также инфицированные компьютеры обычных пользователей. Чтобы такие сообщения доходили до адресатов в обход спам-фильтров, используются различные ухищрения: вставляются дополнительные пробелы между буквами, текст заменяется изображением и т. п. Для подтверждения получения спам-сообщения и того, что адрес получателя «работает», отправляются запросы о подтверждении доставки (некоторые программы отвечают на них автоматически); при загрузке письма подгружаются невидимые изображения с сервера, контролируемого злоумышленниками; создаются кнопки «Отписаться», при нажатии на которые на самом деле подтверждается получение письма, и т. п. После того как выяснится, что адрес электронной почты используется, поток спама возрастает.

К спаму относится и так называемый флуд – отсылка на адрес электронной почты огромного количества бессмысленных сообщений с целью его переполнения или перегрузки почтового сервиса. В случае переполнения почтового ящика адресат уже не может получать новые письма, которые могут быть очень важными для него.

В большинстве случаев спам и фишинговые сообщения могут иметь характерные признаки, отличающие их от «добросовестных» писем (перечислены наиболее распространенные):

■ Отправитель неизвестен.

■ Адрес отправителя принадлежат одной из малоизвестных почтовых служб и неизвестен вам.

■ Адрес отправителя содержит явные ошибки или искажения (sbarbankk.ru, gos.uslugi.ru, Yandex.mail.com и т. п.).

■ Название темы и содержимое письма не совпадают.

■ В письме используется не ваше имя, а стандартное приветствие, такое как «Уважаемый клиент», либо псевдоним, указанный в профиле электронной почты.

■ Текст письма содержит явные ошибки или искажения (например, «распр0дажа»), предназначенные для обмана спам-фильтров.

■ Часть письма или все оно – не текст в соответствующем формате, а изображение. В изображение может быть встроена ссылка на мошеннический сайт.

■ Письмо содержит фрагмент текста, продолжение которого доступно при открытии ссылки, содержащейся в этом письме.

■ Письмо содержит фальшивые предложения (продажа товаров, работа и т. п.), кажущиеся крайне выгодными.

■ Письмо содержит сообщение о выигрыше, предложение получить приз, наследство и т. п.

■ В письме сказано, что срок действия предложения вот-вот истечет (например: «Купите в течение часа и получите 50 %-ную скидку»).

■ Письмо содержит угрозу (например, в нем может быть сказано, что, если вы немедленно не сделаете то, чего от вас ждут злоумышленники, вашу учетную запись, счет в банке, карту и т. п. могут заблокировать; против вас может быть заведено административное дело; с вашего счета могут быть взысканы какие-то средства).

■ Авторы письма хотят, чтобы вы переслали его нескольким другим адресатам (друзьям), и угрожают навредить вам в случае отказа либо предлагают вознаграждение в случае согласия.

■ Авторы письма запрашивают персональную информацию, такую как имя пользователя, пароль или банковские реквизиты.

■ Письмо содержит предупреждение о вирусе от провайдера электронной почты или антивирусной программы (как вариант, предлагает скачать якобы специальный антивирус).

■ Письмо содержит подозрительные вложения, в том числе и запакованные в архив. Большинство вредоносных писем содержат файлы с одним из следующих расширений:.DOC,DOCX,XLS,XLSX,PDF,ZIP,RAR или.7Z (и аналогичные). Обратите внимание: сам файл может быть и безобидным, но в нем может находиться сценарий или ссылка, по которой скачивается вредоносный код.

■ Письмо содержит ссылку (кнопку) для подтверждения адреса электронной почты, якобы имеющую отношение к социальной сети или другому сайту, или кнопку «Отписаться от рассылки» (при этом отправитель рассылки вам неизвестен).

■ В сообщении есть ссылка (кнопка), которая ведет на сомнительный сайт (рис. 3.1). При наведении указателя мыши на ссылку видно, что адрес, на который она ведет, отличается от ее мнимого адреса, видимого при открытии письма.

Вовсе необязательно, что каждое спам-письмо содержит все перечисленные признаки. Достаточно одного, чтобы насторожиться. Хотя многие почтовые серверы (в том числе и бесплатные) имеют встроенные спам-фильтры и складывают подозрительные письма в специальные папки, такие как «Спам», некоторым сообщениям удается прорвать оборону и попасть на устройство пользователя (в папку «Входящие»).

Трекеры в электронных рассылках

Отправители электронных писем могут следить за тем, когда, кто и на каких устройствах их открывает. Это достигается с помощью различных инструментов для слежения, называемых трекерами, например трекинговыми пикселями, изображениями и прочими фрагментами контента, снабженными ссылками, при загрузке которых почтовый клиент отправляет запрос на связанный с трекером сервер.

Примечание. Трекинговый пиксель – крохотное изображение размером 1×1 пиксель, которое отправители встраивают в веб-страницы и сообщения электронной почты, чтобы собирать персональные данные посетителей или получателей писем. В последнем случае, когда письмо открывается пользователем, почтовый клиент обращается к этому изображению, передавая отправителю информацию о том, что письмо открыли, а также IP-адрес устройства получателя, время открытия письма и сведения о программе, в которой письмо было открыто. Таким образом маркетинговые компании собирают информацию об успешности их рекламных кампаний (встроенный в почтовые программы инструмент уведомления о прочтении неэффективен, так как пользователь сам должен дать согласие на отправку такого уведомления)[137]137

https://www.kaspersky.ru/blog/tracking-pixel-bec/29052/.

[Закрыть].

Этот процесс в разумных пределах, со сбором минимальных, обезличенных данных оправдан: отправителю нужно знать, насколько успешна его кампания (рассылка) и прочитано ли письмо адресатом. Но в некоторых случаях как компании, так и злоумышленники могут злоупотреблять этой возможностью и собирать больше информации, чем требуется, а также передавать ее третьим лицам. Согласно исследованию[138]138

https://senglehardt.com/presentations/2018_02_ftc_email_tracking.pdf.

[Закрыть], проведенному в 2017 г., 70 % писем в рассылках содержат инструменты для слежки, при этом около 30 % писем из этого числа передают ваш адрес электронной почты сторонним трекерам, когда вы открываете такие письма. Что еще хуже, примерно в 80 % случаях эти данные передаются по протоколу HTTP, не шифрующему трафик, что увеличивает опасность утечки данных.

Кроме того, технологии слежки позволяют сопоставлять ваш адрес электронной почты в разных письмах, которые вы открываете, и даже на разных веб-сайтах, которые вы посещаете, создавая ваш невидимый онлайн-профиль. А если вы читаете электронную почту с разных устройств, то трекеры смогут связать ваш профиль с этими девайсами и дополнять его с помощью данных, хранящихся на них[139]139

https://www.eff.org/deeplinks/2019/01/stop-tracking-my-emails.

[Закрыть].

Получая с помощью трекеров информацию о потенциальной жертве, злоумышленники могут усложнять технику атак, планируемых против нее. Например, узнав, что отправленное ими письмо открыто на устройстве с IP-адресом другой страны, злоумышленники могут выяснить, что атакуемый находится вне дома, и, к примеру, организовать кражу. Либо, определив с помощью трекеров время открытия писем на тех или иных устройствах (с определенными IP-адресами), выяснить график работы жертвы и спланировать дальнейшие атаки[140]140

https://www.kaspersky.ru/blog/tracking-pixel-bec/29052/.

[Закрыть].

Автоответчики

Почтовые автоответчики – широкий канал утечки персональных данных, и допускают утечку сами потенциальные жертвы. Пользователи настраивают автоответчики, как правило, на рабочей почте, чтобы в момент их отсутствия на работе сервер автоматически реагировал на входящие сообщения. Обычно в автоматически отправляемых письмах указывается имя и фамилия владельца адреса электронной почты, а также сроки отсутствия на работе. В некоторых случаях такие сообщения могут содержать контактные данные другого лица, замещающего отсутствующего сотрудника, а также сведения о текущих проектах.

На первый взгляд безопасные, автоматически отправляемые письма могут тем не менее подвергать риску как владельца, так и компанию, в которой тот работает. Особенно это актуально, если пользователь не настроил фильтрацию адресов получателей и робот отсылает автоматические ответы всем без разбора. Что может узнать злоумышленник:

■ Имя и фамилию владельца адреса электронной почты. Так он убедится в том, что адрес действительно принадлежит этому человеку.

■ Должность владельца адреса электронной почты.

■ Дополнительный телефон (рабочий, мобильный или даже домашний), по которому с владельцем можно связаться во время его командировки/отпуска/болезни.

■ Имя, фамилию, должность, телефон, адрес и другие данные сотрудника, исполняющего обязанности владельца адреса электронной почты, пока тот находится вне офиса.

Ссылаясь на отсутствующего сотрудника и опыт работы с ним (или даже выдав себя за него), злоумышленник может получить у его коллеги конфиденциальную информацию, внутренние документы и пр. Притупив бдительность коллеги отсутствующего сотрудника, злоумышленники могут подсунуть ему под видом счета-фактуры или проекта вредоносное программное обеспечение или фишинговую ссылку. Кроме того, выяснив персональные данные отсутствующего сотрудника, такие как домашний адрес или личный номер телефона, злоумышленники могут атаковать и его, к примеру с целью похитить деньги со счета или даже ограбить.

Чтобы свести к минимуму риск похищения данных таким способом, необходимо предпринять следующее:

■ Использовать автоответ только в крайних случаях. Если клиентов немного, их можно предварительно уведомить об отъезде. Если автоответ нужен, указывать в нем лишь необходимый минимум информации.

■ Использовать два варианта ответа: для внутренних адресов (коллег) с подробными инструкциями и для внешних – с краткими. Если сотрудник общается исключительно с коллегами, автоответ на внешние адреса можно вообще отключить.

■ Как вариант, можно использовать переадресацию, перенаправляя письма замещающему сотруднику[141]141

https://www.kaspersky.ru/blog/out-of-office-messages/22383/.

[Закрыть].

Взлом электронной почты

Если спам-сообщения вы можете попросту отфильтровывать и удалять не открывая, то от взлома почтовых сервисов не застрахован никто. В этом случае надежный пароль не поможет: все данные клиентов данного провайдера электронной почты, в том числе ваши, злоумышленники похитят и впоследствии выставят на продажу на соответствующих торговых площадках или используют для фишинговых атак. Даже если вы пользуетесь корпоративной почтой или собственным почтовым доменом, надежно защищая доступ к нему с помощью систем обнаружения вторжений, всегда существует риск утечки информации – например, через 0-day-уязвимости. Также надо учитывать человеческий фактор. Сотрудник компании – провайдера электронной почты, не знающий основ кибербезопасности, может допустить утечку данных. Недобросовестный сотрудник может быть подкуплен злоумышленником.

КЕЙС В 2012 г. в Сеть утекла база данных почтового сервиса Rambler.ru, содержащая учетные записи почти 100 млн пользователей[142]142

https://www.kaspersky.ru/blog/rambler-leak/12987/.

[Закрыть]. В 2014 г. от хакеров пострадали почтовые сервисы «Яндекса» (похищено около 1 млн учетных записей), Mail.ru (свыше 4,5 млн) и Gmail (около 5 млн)[143]143

https://xakep.ru/2014/09/10/mail-gmail-leak/.

[Закрыть]. В январе 2019 г. в интернете оказалась крупнейшая база данных с почти 773 млн уникальных адресов электронной почты и почти 22 млн уникальных паролей. Архив Collection #1 объемом 87 Гб был составлен из разных источников, относящихся к разным годам. Почти сразу же в интернете была обнаружена база данных, названная Сollections #2–5, содержавшая около 25 млрд учетных записей, объемом 845 Гб[144]144

https://www.securitylab.ru/news/497720.php.

[Закрыть].

К первой категории злоумышленников, взламывающих почтовые службы, относятся те, кто занимается распространением спама. В этом случае их цель не конфиденциальная информация владельцев ящиков электронной почты, а их учетные данные. Используя эти данные, злоумышленник (самостоятельно или продав данные спамеру) может рассылать спам-письма или вредоносные сообщения с взломанных почтовых ящиков. Вторая категория – злоумышленники, которых интересует содержимое писем. Это могут быть те, кто взламывает почтовые аккаунты из интереса, или те, кто впоследствии собирается использовать содержащуюся в почте информацию против ее владельца. После взлома злоумышленники могут не только читать сообщения, которые в подавляющем большинстве случаев не шифруются, но и перехватывать сведения об аккаунтах в социальных сетях, на игровых порталах, в электронных кошельках, на финансовых ресурсах и т. п. Хакеры могут отправлять запросы о восстановлении паролей к этим аккаунтам и перехватить к ним доступ, заменив пароли. Кроме того, им становится доступна любая персональная информация, полученная владельцем на адрес электронной почты: детализация звонков, выписка из банковского счета и т. д. Полученные данные злоумышленник может использовать против владельца: с целью нанесения ущерба его репутации, шантажа и т. п.

КЕЙС В 2016 г. произошла одна из самых скандальных в истории утечек учетных записей: 2,6 Тб данных панамской фирмы Mossack Fonseca, специализирующейся на создании подставных компаний, с помощью которых ее клиенты скрывали свои активы, попали в руки журналистов. Среди похищенных материалов было свыше 4,8 млн электронных писем, 3 млн файлов баз данных и 2,1 млн PDF-файлов, раскрывающих сведения о 240 000 офшоров[145]145

https://www.wired.com/2016/04/reporters-pulled-off-panama-papers-biggest-leak-whistleblower-history/.

[Закрыть].