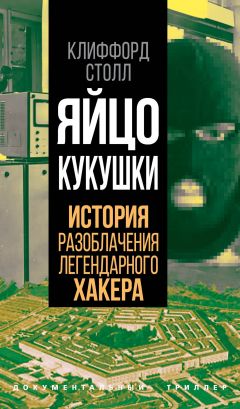

Текст книги "Яйцо кукушки. История разоблачения легендарного хакера"

Автор книги: Клиффорд Столл

Жанр: Исторические приключения, Приключения

Возрастные ограничения: +16

сообщить о неприемлемом содержимом

Текущая страница: 7 (всего у книги 24 страниц) [доступный отрывок для чтения: 8 страниц]

Глава 16

Было бы забавно, если бы хакер появился, пока мои гости еще не ушли, а вышло поскучнее: на следующее утро в 9-10. Как всегда, он подключился через Тимнет и телефонную компанию; и, как всегда, мы наткнулись на каменную стену где-то в Вирджинии. Если бы калифорнийский ордер был действителен в Вирджинии!

На этот раз он вел себя совсем нагло. Проверил, кто работает с системой, пролез через дыру, просмотрел электронную почту. Раньше он иногда ошибался в новых командах. Сегодня такими командами не пользовался. Был спокоен и сосредоточен. Никаких ошибок. Как будто работал на публику.

Он сразу же связался с аннинстонской учебной армейской частью и распечатал файл, содержащий сведения о боеготовности ракет. Затем попробовал соединиться с армейской научно-исследовательской лабораторией баллистики в Абердине, штат Мерилэнд. Прорыв через Милнет занял не более секунды, однако он не смог разгадать пароли лабораторных компьютеров. Остаток утра прокопался в файлах наших научных работников, ища пароли.

Чтобы защититься от случайного угадывания, в Ливерморе машина изобретала самые дурацкие пароли, например, agnitfom или ngagk. Естественно, такую абракадабру никто запомнить не мог. И что в результате? Некоторые хранили пароли в текстовых файлах. Какая польза в кодовом замке, когда код нацарапан на стенке подъезда?

Дэйв Клэвленд сосредоточенно следил за действиями хакера. «Слава Богу, что он хоть не может забраться в ливерморские компьютеры», – сказал он.

– А почему?

– Их закрытые системы полностью изолированы от сети.

– Тогда зачем ему нужен пароль?

– В Ливерморе стоит несколько несекретных машин, на которых проводятся исследования в области термоядерной физики. Они пытаются построить термоядерные реакторы для получения дешевой электроэнергии. Знаешь, термоядерная реакция в магнитных полях тороидальной формы – помнишь беличье колесо?

– Конечно. В детстве у меня было что-то вроде.

– Не сомневаюсь. Поскольку это не военные исследования, то к этим компьютерам разрешен доступ через сети.

– Лучше, наверное, предупредить Ливермор. Пусть аннулируют эти атрибуты.

– Подожди пока. От нас невозможно связаться с компьютером, на котором проводятся исследования термоядерной реакции в магнитном поле. Твой дружок замучается долбить.

Хакер проработал еще несколько минут и отключился, даже не попытавшись прорваться в Ливермор. Дэйв и я подписали распечатки в надежде, что когда-нибудь они послужат вещественным доказательством. Мы оставили принтеры в коммутаторной и пошли в мой кабинетик. Через час терминал запищал: хакер вернулся.

Однако принтеры молчали. Проверив ЮНИКС, я обнаружил гостя. Он зарегистрировался под именем Свентек. На этот раз он вошел не через тимнетовские порты! Я проверил модемы. Два научных работника редактируют программы, чиновник вымучивает список поставок котельного железа и студент сочиняет любовное письмо. Никаких признаков хакерства.

Я бегом бросился в кабинет и проверил состояние ЮНИКС-компьютера. Все правильно, Свентек. Но откуда? Вывод: хакерский порт – не обычная линия с темпом передачи данных 1200 Бод. Поэтому его нельзя было засечь из коммутаторной. Он работает через нашу локальную сеть Этернет. Зеленый кабель, соединяющий сотню терминалов и рабочих станций, разбросанных по всей лаборатории. Я бросился к Вэйну.

– Слушай, хакер в нашей локальной сети!

– Остынь, Клифф. Дай посмотреть. Да, Свентек в нашем ЮНИКС-4. Посмотрим, что он будет делать.

– Но это точно хакер. И он работает через нашу этернетовскую сеть.

– Ах-ах-ах! Есть десяток способов все выяснить. Я просто включу мой этернетовский анализатор и посмотрю, кто чем занимается.

Пока Вэйн вводил параметры, я думал о происходящем. Наша локальная сеть представляет собой общую шину, проходящую через все комнаты. То, что он нашел способ к ней подключиться – плохая новость: значит, хакер может нападать даже на персональные компьютеры, подключенные к Этернету. Может, так легче будет его разыскать? Если хакер живет здесь в Беркли и работает в нашей лаборатории, то Вэйн вычислит его точку подключения к Этернету с точностью до двух футов.

– Вот это соединение. Он работает с компьютера, управляющего ТРМП-сетью.

– Ты считаешь, что хакер вламывается в нашу лабораторию через ТРМП-сеть?

– Вот именно. Он подключается из Лоуренсовской лаборатории в Ливерморе. Сеть для расчетов Термоядерных Реакций в Магнитных Полях.

Я крикнул через коридор: «Эй, Дэйв! Отгадай, кто нанес визит в Ливермор?»

Дэйв тихонько вошел в кабинет Вэйна.

– Как он туда попал? Оттуда нет пути в наш ЮНИКС.

– Не знаю, но он сидит в нашем Этернете, а связь из Ливермора.

Брови у Дэйва поползли вверх.

– Не знал, что вы можете так со мной поступать. Хакер нашел путь в ЮНИКС, а я ничего об этом не знаю.

Вэйн разразился обычной тирадой против ЮНИКСа. Я оставил их грызться, а сам позвонил в Ливермор.

Чтобы найти системного менеджера ТРМП-сети, пришлось сделать три звонка.

– Привет, вы меня не знаете. Спешу сообщить, что у вас в системе сидит хакер.

Женский голос ответил: «А вы-то кто?»

– Я работаю в Лоуренсовской лаборатории в Беркли. Кто-то торчит в моем компьютере. Подключение через ТРМП-сеть. Похоже, из Ливермора.

– О, черт. Я проверю наших пользователей… Только одно задание использует связь между Ливермором и Беркли. Атрибуты 1674… принадлежат какому-то Кромвелю.

– Это он, – сказал я. – Хакер свистнул пароль пару часов назад, здесь, в Беркли, в командном файле.

– Я аннулирую эти атрибуты. Мистер Кромвель будет пользоваться системой, когда научится хранить секреты.

Ну да, виноваты пользователи, а не система, заставляющая использовать тарабарщину в качестве паролей. Попробуйте запомнить – agnitfom.

– Можете выследить подключение?

– Не можем, у нас нет такого права. Прежде всего вам надо связаться с руководством.

– Но пока кто-нибудь примет решение, хакер слиняет.

– У нас выполняется секретная инсталляция, – сказала она. – Если узнают, что в Ливерморе хакер, то полетят головы.

– Если не узнать, откуда подключается хакер, то никогда не узнать, сидит ли он сейчас у вас в системе.

– Я обслуживаю компьютеры, а не ловлю преступников. Сами гоняйте вашего дикого гуся.

Она решила перекрыть доступ и аннулировать украденные атрибуты. Хакер исчез. Если бы даже она начала слежку, я все равно не смог бы контролировать его действия. Конечно, я бы понял, «сидит» ли он в моем компьютере или нет. Но ТРМП-сеть непосредственно связана с машиной и не заходит в коммутатор. Мои принтеры не перехватили бы его клавиатурный ввод.

Подавленный безысходностью ситуации, я поплелся обедать. Ко мне подсел Луис Альварец. Изобретатель, физик и нобелевский лауреат, Лью был человеком эпохи Возрождения, перенесенным в двадцатый век.

– Ну, как астрология? Все балуешься с телескопами?

С сияющих высот Альварец запросто снисходил до земных тварей вроде меня.

– Поднимай выше: я теперь в компьютерном центре. Надо бы писать программы, а я все время гоняюсь за хакером.

– И как успехи?

– Он здорово играет в прятки. Сначала я думал, что он из Беркли, затем – из Окленда, затем из Алабамы или Вирджинии. Последний раз удалось проследить его до Ливермора.

– В ФБР звонил?

– Шесть раз. У них, наверно, и без меня есть чем заняться. Хуже всего, когда никакой поддержки.

– Да, у них от своих забот голова кругом идет.

– Но я хочу помочь им, черт побери. Им наплевать, что грабитель лезет в дом соседа.

– Перестань вести себя как крестоносец, Клифф. Почему бы тебе не взглянуть на все с научной точки зрения. Им ведь неинтересно – ребятам из Ливермора или ФБР. Через неделю или две остынет даже наше начальство.

– Они дали три недели. Время почти истекло.

– В научных исследованиях никогда не знаешь, сколько времени и сил потребуется и что выйдет. Видишь только неисследованную область и шанс найти что-нибудь.

– Вам легко говорить. А у меня за спиной три начальника. Надо писать программы и обслуживать системы.

– Плюнь. Ты исследователь. Подумай, может, это шпион.

– Ну уж, шпион. Скорее, скучающий студентишка.

– Ты вообще забудь о том, кто стоит за проблемой, – сказал Лью. – Не пытайся быть легавым, будь ученым. Исследуй связи, методы и дыры. Применяй законы физики. Найди новые решения. Собирай статистику, публикуй результаты и доверяй лишь тому, что можешь доказать. Но не исключай решений, невозможных с точки зрения вульгарного здравого смысла – открой мозги для новых идей.

– А что делать, когда упрешься лбом в стену?

– Как в случае с Ливерморским системным менеджером? – спросил Лью.

– Или с телефонной компанией, скрывающей номер. Или с ФБР, отказывающим в ордере. Кроме того, меня могут вышвырнуть из лаборатории через несколько дней.

– Тупики – это иллюзия. Обходи стены. Когда нельзя обойти, перелезай или подкапывайся. Только действуй.

– А кто будет платить мне зарплату?

– Разрешение, а не зарплата – вот что тебе нужно. Забудь про деньги. За исследования платить никто никогда не будет, – сказал Лью. – Конечно, можешь написать подробное предложение о способах поимки хакера. На пятидесяти страницах опишешь все, что знаешь, предполагаемый результат и сколько денег потребуется. Приведи фамилии трех квалифицированных экспертов, вычисли отношение прибыли к затратам. и приложи список своих научных трудов. Да, не забудь теоретическое обоснование. А можешь просто поймать этого подонка – если будешь малость попроворнее, чем он. Проворнее руководства. Не жди ничьей помощи, делай все сам. Радуй босса, но не позволяй связывать себе руки. Не будь неподвижной мишенью.

Именно поэтому Лью и стал нобелевским лауреатом. Его интересовало буквально все. Нескольких камешков с вкраплениями иридия навели его на мысль, что метеориты (источники иридия) упали на землю примерно шестьдесят пять миллионов лет назад. Наплевав на скептицизм палеонтологов, он заключил, что эти метеориты являлись причиной смерти динозавров.

Луис Альварец в глаза не видел элементарных частиц, за которые ему была присуждена Нобелевская премия. Он фотографировал их следы в пузырьковых камерах. Затем производил анализ: по длине следа вычислял время жизни частицы, а по траектории – ее заряд и массу.

По сравнению с его исследованиями мои ковыряния – детские слезы! Но, может, его методика подойдет мне: буду ловить хакера по-научному?

В 6-19 вечера хакер вернулся. На этот раз он подключился через Тимнет. Я не стал его выслеживать – нет смысла отрывать кого-то от ужина, если он не может сообщить мне номер телефона. Я сел и стал наблюдать, как хакер к MX-компьютеру модели PDP-10, стоявшему в Лаборатории Искусственного Интеллекта в Кэмбридже, штат Массачусеттс. Он вошел с пользовательским именем Литвин и потратил почти час на изучение принципов работы на этом компьютере. Оказалось, что он совсем не знаком с системой MIT: он часто пользовался функцией «Помощь». За час он изучил только способы ввода файлов. Может быть, область искусственного интеллекта слишком таинственна, но нарыл он немного. Конечно, в древней операционной системе не предусмотрены были мощные средства защиты. Но хакер этого не знал. Это их и спасло.

Я решил избавиться от хакера на уикенд и поставил заглушки на все сети. Чтобы замести следы, я посылал приветствие каждому пользователю: «В связи с ремонтом здания все сети отключаются до понедельника». Это отрубит хакера от Милнета. Подсчитав число жалоб, я смогу определить количество людей, которые жить не могут без данной сети. Оказалось, всего несколько человек – но для головной боли хватило.

Первым был Рой Керт.

– Клифф, десятка два человек кляли нас на чем свет стоит, потому что не получили электронную почту. Ты не посмотришь?

Он, должно быть, поверил в мою басню о ремонте.

– Конечно, я проверю, можно ли их починить.

Я все поставил на место за пять минут. Боссу показалось, что я совершил чудо. Рот я держал на замке.

Однако хакер все же побывал у нас. Он подключился в 5-15 утра и пытался связаться с Милнетовской ветвью в Омахе, штат Небраска. Через две минуты бедняга разочаровался. По сетевому каталогу я определил, что он пытался вломиться там в компьютер оборонной фирмы. Я позвонил Кену Крейпу – сотруднику этой фирмы. Он сказал, что не заметил попытки взлома.

– Я вам позвоню, если замечу что-то необычное.

Он позвонил спустя два часа.

– Клифф, вы не поверите, но я проверил журналы учета и обнаружил, что кто-то вломился в компьютер.

Я-то поверил.

– Откуда это известно?

В этот уикенд подключались из разных мест, причем с атрибутами, которыми уже никто не пользуется.

– А откуда?

– Из Аннистона, штат Алабама, и из Ливермора, штат Калифорния. Кто-то воспользовался старыми атрибутами СВС. Стратегические Воздушные Силы – специальное подразделение здесь, в Омахе.

– Есть соображения, как произошла утечка атрибутов?

– Ну, особой защиты для паролей никогда не было. Думаешь, мы попались, а?

– Что он творил?

– По учетным записям это определить невозможно. Могу сообщить только время подключения.

Он продиктовал мне время, и я занес его в журнал. Для защиты системы Кену следует сменить все пароли во всех атрибутах и заставить каждого получить новый пароль.

Хакер выходил на Милнет по крайней мере через два других компьютера: Аннистонский и Ливерморский. А, может быть, и через MIT. MIT. Забыл их предупредить. Я позвонил Карен Соллинз в отдел вычислительной техники и сообщил о нападении в пятницу ночью. «Не волнуйся, – сказала она, – в этом компьютере ничего нет, мы собирались выбросить его».

– Приятно слышать. Не можешь ли сказать, кому принадлежат атрибуты «Литвин»?

– Это физик, занимающийся плазмой из Висконсинского Университета, – сказала она. – Он пользуется большими ливерморскими компьютерами и переносит результаты на нашу систему.

Нет сомнений, что он оставил свой MIT-пароль в ливерморской машине. Хакер незаметно выслеживал перемещение ученых с одного компьютера на другой и подбирал за ними крошки. Но он не знал, что кто-то подбирает крошки, оставленные им.

Глава 17

Хакер знал пути обхода Милнета. Его никто не засек. Он тихонько прокрался в Ливермор, СВС, Аннистон. Никто не висел у него на хвосте. Ни ФБР, ни ЦРУ, ни ОСР не могли или не хотели ничего сделать. Я-то следил, но не мог схватить его за руку. Телефонная слежка ни к чему не приведет. Я не мог знать, откуда он, так как он использовал несколько сетей. Сегодня он мог ворваться в массачусетскую машину, а завтра вломиться в пеорийские сети и влезть в Поданк. Я мог контролировать его только в нашей системе.

Пора вернуться к астрономии и программированию. Правда, стоит попытаться устроить ему здесь уютный полигончик, чтобы он всегда тренировался в Беркли. Мои три недели истекли и я уже слышал за спиной шуточки: «Клифф ищет чашу святого Грааля». Пока надеялись, что моя гонка может принести плоды, лабораторное начальство терпело, но я должен был постоянно демонстрировать прогресс. За последнюю неделю прогресс был только у хакера.

– Исследуй, – сказал Луис Альварец. Ну, ладно. Я буду следить за парнем и называть это исследованиями. Посмотрим, насколько я продвинусь в изучении сетей, систем защиты компьютера и, быть может, самого хакера.

Итак, я вновь открыл двери и хакер не замедлил сунуться. Он обнаружил один интересный файл, в котором описывались новые методы разработки интегральных схем. Я видел, он запустил Кермит – универсальную программу переноса файлов, – и считал наш файл в свой компьютер.

Кермит осуществляет не только простое копирование файла из одного компьютера в другой. Он постоянно контролирует, нет ли ошибок в процессе передачи. Поэтому, когда хакер запустил Кермит, я знал, что такая же программа работает у него на компьютере. Где бы ни находился хакер, все равно он должен пользоваться компьютером, а не примитивным терминалом. Значит, хакер может записать весь сеанс и сохранить его на гибком диске или распечатать. Не царапает, небось, карандашом в тетрадке.

Кермит выполняет копирование файлов из одной системы в другую. Два компьютера должны взаимодействовать между собой: один посылает файл, а другой принимает. Кермит должен работать на обоих компьютерах: один Кермит «говорит», а другой – слушает. Чтобы гарантировать отсутствие ошибок, передающий Кермит делает паузу после каждой строки, давая возможность принимающему сказать: «Строку получил, все в порядке. Давай следующую». Передающий Кермит переходит в режим ожидания этого сообщения, а затем передает следующую строку. Если что-то не в порядке, передающий Кермит делает еще одну попытку и ждет подтверждения благополучного приема. Очень похоже на телефонный разговор, когда собеседник то и дело поддакивает: «Угу, угу».

Мой наблюдательный пункт располагался между системным Кермитом и хакерским. Мой принтер регистрирует диалог между ними, находясь на берклиевском конце междугородной линии. Я видел, как компьютер хакера «всосал» наши данные и выдал подтверждение. Внезапно меня осенило. Я стою рядом с человеком, кричащим другому через пропасть. Эхо подскажет расстояние. Чтобы вычислить дистанцию до стены пропасти, нужно просто умножить время задержки эха на половину скорости звука. Элементарная физика. Я немедленно позвонил электронщикам и удачно попал к Ллойду Белкнепу, который знал, как измерить время задержки.

– Нужен лишь осциллограф. Может быть, счетчик.

Через минуту он где-то стянул древний средневековый осциллограф эпохи повального увлечения радиолампами. Для наблюдения импульсов больше ничего не было нужно. Выслеживая тракт, мы определяли время появления эха. Три секунды. Три с половиной секунды. Три секунды – время полного пробега. Если сигналы распространяются со скоростью света (разумное предположение), это означает, что до хакера 279 000 миль.

Без ложной скромности я объявил Ллойду: «Исходя из законов физики, я делаю вывод, что хакер живет на Луне».

Ллойд разбирался в своем деле.

– Я укажу три причины, по которым ты неправ.

– Ладно, одну я сам знаю, – сказал я, – сигналы хакера могут передаваться через спутниковую связь. Передача СВЧ-сигнала с Земли на спутник и обратно занимает четверть секунды. Орбита спутника связи отстоит от экватора на двадцать три тысячи миль.

– Это одна из причин, – сказал Ллойд, – но нужно двенадцать спутниковых «прыжков», чтобы набралось три секунды. Какова настоящая причина задержки?

– Может быть, у хакера медленный компьютер?

– Но не настолько же. Хотя, может быть, он настроил свой Кермит на замедленную реакцию. Это вторая причина.

– Ага, я уже знаю третью. Хакер использует сети, а данные в них передаются пакетами. Для его пакетов постоянно меняется маршрут, производится ассемблирование и реассемблирование. Каждый узел сети вызывает замедление.

– Совершенно верно. Не зная число узлов, нельзя определить расстояние до хакера. Ты проиграл.

Однако все же существовал способ определить расстояние до хакера. После того, как хакер слинял, я позвонил приятелю в Лос Анджелес и попросил подключиться к моему компьютеру через AT&T и Тимнет. Он запустил Кермит, и я засек время прихода эха. Десятая доля секунды. Еще один приятель, на этот раз из Хьюстона, штат Техас. Время эха – 0,15 секунды. Для трех других, из Балтимора, Нью-Йорка и Чикаго, задержки не превышали секунды.

От Нью-Йорка до Беркли около двух тысяч миль. Задержка составляла приблизительно секунду. Поэтому трехсекундная задержка соответствует примерно шести тысячам миль. Странно.

Я выплеснул эту новость на Дэйва Клэвленда.

– Предположим, хакер живет в Калифорнии, звонит на Восточное Побережье, затем соединяется с Беркли. Это объясняет время задержки.

– Хакер не из Калифорнии, – ответил мой гуру. – Я уже говорил тебе, он совсем не знает ЮНИКС Беркли.

– Может, у него слишком медленный компьютер?

– Маловероятно, поскольку он все-таки дока в ЮНИКСе.

– Может быть, он умышленно уменьшил быстродействие Кермита?

– Да никогда! Это приведет к неоправданным временным затратам при передаче файлов.

Может быть, методика ошибочна. Может, медленный компьютер. Может, он использует еще одну сеть за телефонными линиями AT&T. Сеть, о которой я не подозревал. Каждая новость уводит в другом направлении. Тимнет сказал про Окленд. Телефонная компания указала на Вирджинию. По эхо-сигналам можно предположить, что он находится за четыре тысячи миль от Вирджинии.

Глава 18

К концу сентября хакер навещал нас каждый день. Высовывал перископ, оглядывался и через несколько минут исчезал. Этого времени для выслеживания явно не хватало, так что не стоило дергаться. Я психовал и чувствовал себя виноватым. Единственным способом продолжить слежку за хакером было замаскировать охоту под работу. Я возился с построением графиков на компьютере, чтобы умиротворить физиков и астрономов, а затем уже разбирался в свое удовольствие с сетевыми соединениями. Некоторые сетевые программы действительно требовали моего вмешательства, но обычно я просто пытался понять, как они работают. Я звонил в другие вычислительные центры, чтобы кое-что разузнать о сетях. Между делом я осторожно заговаривал и о хакерах: кто еще на них нарывался?

Дэн Колковиц из Стэнфордского университета был почти уверен, что у них завелся хакер. До них от Беркли – всего час езды на машине. Однако на велосипеде пришлось бы тащиться целый день. Поэтому мы жаловались друг другу по телефону, пытаясь выяснить, тот ли парень действует нам обоим на нервы или разные.

Начав наблюдение, я обнаружил, что в мой компьютер пытается влезть незваный гость. Раз в несколько дней кто-то набирал телефонный номер и пытался войти в систему с паролями system (система) и guest (гость). Попытки всегда оканчивались неудачей, поэтому я особо не беспокоился. У Дэна все было намного хуже.

– Похоже, каждый щенок в Силикон Вэлли хочет вломиться в Стэнфорд, – стонал Дэн. – Они узнали пароли для действующих студенческих атрибутов и вовсю воруют машинное время. Все это до чертиков надоело, но мы вынуждены с этим мириться, поскольку основной принцип Стэнфорда – открытость системы.

– А вы не собираетесь прикрыть лавочку?

– Если слишком затянуть гайки в системе защиты, то это многих опечалит, – сказал Дэн. – Часть данных должна находиться в общем владении, поэтому доступ по чтению для большей части файлов открыт для всех. Если сменить пароли, нас завалят жалобами. Кроме того, многие требуют обеспечить приватность информации.

Хакер особенно досаждал Дэну.

– Мало того, что он нашел дыру в стэнфордском ЮНИКСе, но еще и повадился звонить по телефону. Он болтал по два часа, одновременно копаясь в моих системных файлах.

– Вы его выследили?

– Пытался. Пока он трепался, я позвонил в стэнфордскую полицию и в телефонную компанию. За два часа они так и не смогли его выследить.

Я подумал о Ли Ченге из Пасифик Беллз. Тракт, проходящий через всю страну, он проследил за десять минут; Тимнет раскрутился меньше, чем за минуту.

Мы сравнили наших хакеров.

– Мой ничего не портил, – сказал я, – просто рылся в файлах и использовал сетевые соединения.

– У меня тоже. Я внес изменения в операционную систему и теперь могу наблюдать, как он орудует.

Я вел наблюдения при помощи персональных компьютеров, но принцип был тот же.

– Он пытался слизнуть файл паролей и системные утилиты?

– Да. Он пользуется псевдонимом «Пфлойд»… Спорю, он фанат «Пинк Флойда». Он всегда работает поздно ночью.

Тут была разница. Мой хакер часто появлялся в полдень. Подумав, я заключил, что Стэнфорд «обслуживает» другой парень. Берклиевский хакер, казалось, предпочитал имя «Хантер», хотя иногда воровал и другие учетные имена.

Спустя три дня в «Сан-Франциско Экзаминер» от 3 октября появился заголовок «Компьютерные ищейки идут по следу талантливого хакера». Репортер по имени Джон Маркофф разнюхал стэнфордскую историю. Мимоходом он также упомянул, что тот же самый хакер залез в компьютеры Лоуренсовской лаборатории в Беркли. Насколько это соответствовало истине? В заметке описывались ловушки, расставленные Дэном, и провозглашалось, что стэнфордский Пфлойд неуязвим. Но репортер переврал псевдоним: «Коварный хакер использовал имя „Пинк Флойд“».

Кляня Маркоффа на чем свет стоит, я уже приготовился прикрыть лавочку, как позвонил Брюс Бауэр из полицейского отдела лаборатории и спросил, видел ли я газету.

– Да, это катастрофа. Хакер больше не появится.

– Ты уверен? Может, эта статейка как раз то, что нужно.

– Но он никогда больше не появится, раз мы в курсе.

– Наверное. Но скорее всего он уверен, что если он надул стэнфордцев, то может продолжать совать нос и к нам.

– Но мы ни на шаг не продвинулась в слежке.

– Вот по этому поводу я и звоню. До получения ордера еще пара недель, и я попрошу до этого не закрываться.

Когда Брюс повесил трубку, я задумался над причиной его внезапного интереса. Может быть, из-за заметки? А, может быть, ФБР взялось за дело?

На следующий день (наверняка по наводке Брюса Бауэра) Рой Керт попросил меня продолжить слежку за хакером, многозначительно подчеркнув приоритетность моих повседневных обязанностей.

В данном случае интуиция не подвела Брюса Бауэра. Хакер объявился спустя неделю после выхода статьи. В воскресенье, 12 октября, в 1-41, когда я бился над одной астрономической задачей, связанной с ортогональными полиномами, раздался сигнал тревоги.

Я бросился вниз по коридору и обнаружил, что он подключился со старыми атрибутами Свентека. В течение двенадцати минут он использовал мой компьютер для связи с Милнетом. Затем перескочил в Аннистон, где использовал имя Хант, проверил свои файлы и отключился.

В понедельник позвонил Чак МакНатт из Аннистона.

– Я распечатал учетные записи за этот уикенд и опять наткнулся на хакера.

– Я знаю, он пробыл у вас несколько минут. Достаточно, чтобы определить отсутствие слежки.

– Думаю, что лучше захлопнуть двери, – сказал Чак.

– Можешь немного подождать?

– Уже месяц прошел. Боюсь, он что-нибудь сотрет.

– Ну, ладно. Убедись только, что ты действительно его выкинул.

– Знаю. Я сменю все пароли и проверю операционную систему на предмет дыр.

Никто не хочет терпеть хакера. Может, я и впрямь безрассуден?

Спустя десять дней хакер появился снова. Я спустился в коммутаторную как раз в тот момент, когда он пытался связаться с Аннистоном.

LBL>telnet ANAD.ARPA

Подключение к 26.1.2.22

Добро пожаловать в учебную военную часть в Аннистоне.

Учетное имя: Hunt

Пароль: Jaeger

Неверные атрибуты. Попытайтесь еще раз.

Учетное имя: Bin

Пароль: Jubber

Добро пожаловать в учебную военную часть в Аннистоне.

Команда «Аннистонские тигры», берегись!

Сообщите о незнакомых пользователях.

Опрашивайте всех незнакомцев, пользующихся данным компьютером.

Чак аннулировал атрибуты Ханта, но не сменил пароль в системных атрибутах Bin. Сообщение предупреждало хакера, что его обнаружили. Он скоренько проверил файлы Гну-Эмакса, и выяснил, что они стерты. Он осмотрелся и нашел один файл, созданный 3 июля. Файл, дающий ему привилегии суперпользователя. Он находился в каталоге общего доступа /usr/lib. В эту область писать мог любой. Он присвоил файлу имя «.d». То же самое имя он использовал при записи файлов в нашей системе. Он не исполнил эту программу, а покинул Аннистон и отключился от нашей лаборатории.

Этот специальный файл Чак не заметил. По телефону он сказал, что сменил пароли всех пользователей – все двести. Но он не сменил системные пароли, например, Бин, так как считал, что их знает только он.

Аннистонский файл с именем «.d» мог послужить исходным пунктом к размышлениям. Хакер отложил яйцо 3 июля и три месяца спустя еще помнил, в каком гнезде он его спрятал. Он не гадал, а сразу же нашел его.

Через три месяца я обычно не помню имен каталогов. Для этого мне нужна записная книжка. Университетский шутник не будет терпеливо ожидать три месяца результатов розыгрыша. Нет, мы имеем дело с умышленной планомерной осадой, причем тот, кто ее организует, прекрасно осознает свои действия.

Правообладателям!

Данное произведение размещено по согласованию с ООО "ЛитРес" (20% исходного текста). Если размещение книги нарушает чьи-либо права, то сообщите об этом.Читателям!

Оплатили, но не знаете что делать дальше?