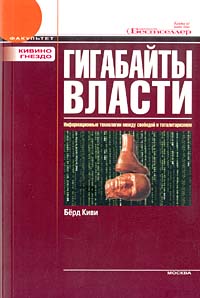

Текст книги "Гигабайты власти"

Автор книги: Киви Берд

Жанр: О бизнесе популярно, Бизнес-Книги

Возрастные ограничения: +18

сообщить о неприемлемом содержимом

Текущая страница: 10 (всего у книги 24 страниц)

Зато главные выводы комитета Европарламента, изложенные и опубликованные летом 2001 года в большом 100-страничном отчете,[143]143

[EP01]

[Закрыть] свелись к тому, что у следствия нет никаких сомнений относительно существования глобальной системы перехвата телекоммуникаций, поддерживаемой совместными силами США, Великобритании, Канады, Австралии и Новой Зеландии, участвующими в данном проекте пропорционально своим возможностям. Система эта, скорее всего, реально именуется «Эшелон», но данная деталь представляется маловажной. Важно же то, что целью системы действительно является перехват не военной связи, а частных и коммерческих коммуникаций.

Для противодействия промышленному шпионажу, членам Евросоюза было рекомендовано выработать единую стратегию защиты на основе европейских криптотехнологий, а самое главное – поддержать проекты, направленные на разработку дружественных пользователю программ шифрования с открытыми исходными кодами. Как организациям и фирмам Европы, так и обществу в целом комитет рекомендовал систематически прибегать к шифрованию электронной почты, дабы в конечном счете закрытие переписки становилось нормой. Одновременно прозвучал призыв к странам-участницам Европейского Союза заключить совместную декларацию о недопустимости промышленного шпионажа друг против друга (здесь следует принять во внимание, что ряд важнейших американских станций радиоперехвата находится непосредственно на территории Великобритании и Германии).

Летом того же 2001 года начали появляться и первые конкретные результаты. В частности, Министерство обороны США объявило, что после консультаций с местными властями Баварии решено закрыть одну из крупнейших в Европе американских станций электронной разведки в Бад Айблинге, расположенную юго-восточнее Мюнхена.[144]144

[DR01]

[Закрыть] Полностью работу станции наметили прекратить к сентябрю 2002 года, после чего объект подлежал возвращению германскому правительству. Представители АНБ США и Пентагона не стали углубляться в подробности причин закрытия станции, заметив лишь, что после консультаций с германскими властями ликвидация объекта была сочтена «мудрейшим из решений», а высвобождающиеся при этом силы будут «сгруппированы и переориентированы». Всего на 2001 г. в Бад Айблинге работало 1800 человек американского персонала, включая представителей разведок армии, ВМС и ВВС, а также гражданский персонал АНБ. От германской стороны здесь работало лишь 150 человек. Оценивая наметившуюся тенденцию, ряд аналитиков стал выдвигать предположения, что в обозримом будущем участь Бад Айблинга вскоре, вероятно, может постичь и базу Менвит Хилл в Англии…

Но вскоре за этим наступило 11 сентября 2001 года, а вместе с известными событиями радикально изменилась и обстановка в Европе вокруг «Эшелона». Станции радиоперехвата вновь стали важнейшим форпостом борьбы «свободного мира» – на этот раз в войне с мировым терроризмом. Ни о каком сворачивании присутствия АНБ в Бад Айблинге уже и речи быть не могло. Более того, теперь американские власти очень быстро смогли убедить и граждан собственной страны, и Европейское сообщество, и прочих своих союзников, что ради укрепления безопасности следует пожертвовать некоторыми из традиционных гражданских свобод и прав на тайну личной жизни – ведь страшный враг-террорист у порога.

Любопытно отметить, с чем теперь (в очередной раз) в средствах массовой информации всплыл Джеймс Вулси. Теперь он провозглашает, что США, оказывается, ведут с боевиками исламского фундаментализма «Четвертую мировую войну» (третьей мировой, в классификации Вулси, была Холодная война). И эта четвертая мировая, по оценкам бывшего директора ЦРУ, будет длиться десятилетия.[145]145

[GC03]

[Закрыть] А пока она идет, подчеркнул Вулси, гражданам США придется пойти на определенные компромиссы между гражданскими свободами и безопасностью, поскольку важную позитивную роль могут сыграть такие технологии, как составление «профилей риска» на авиапассажиров, накопление и проходка данных в базах вроде TIA, ну и более тщательный перехват-анализ коммуникаций, естественно.

Как только раздаются подобные речи о перспективах «трудной и долгой войны», тертые в политике и бизнесе люди сразу вспоминают древний принцип – «смотри, где деньги». В конкретной ситуации в Джеймсом Вулси даже искать ничего не надо – все лежит на поверхности.

Вскоре после начала боевых действий США в Ираке, в издании Wall Street Journal появилась публикация, демонстрирующая, что многие члены влиятельного Консультативного политического совета Пентагона (Defense Policy Board) в финансовом отношении лично заинтересованы в расширении масштабов войны и в мощном укреплении силовых структур государства.[146]146

[HB03]

[Закрыть] Поскольку этот консультативный совет экспертов дает рекомендации министру обороны по широкому кругу политических и стратегических вопросов, общепринятые нормы этики предполагают, что личные бизнес-интересы членов совета не должны пересекаться с военно-политическими делами. В действительности же все обстоит с точностью до наоборот.

По крайней мере десять членов совета могут извлекать из своих консультаций серьезную личную прибыль. В частности, входящий в Defense Policy Board советник Джеймс Вулси одновременно является вице-президентом крупной консалтинговой фирмы Booz Allen Hamilton Inc, которая за один лишь 2002 год получила от Пентагона контрактов на 688 миллионов долларов. Помимо этого, Вулси – один из трех владельцев-руководителей совсем молодой, но уже ворочающей сотнями миллионов долларов инвестиционной фирмы Paladin Capital Group. Эта фирма финансирует проекты и компании, ориентированные на заказы нового «управления имперской безопасности» (точнее, Department of Homeland Security – Управление безопасности отечества) с заманчивым госбюджетом в 47 миллиардов долларов. Другим основателем-совладельцем фирмы Paladin, кстати говоря, является еще один бывший высокопоставленный шпион, генерал-лейтенант Кеннет Минихен, возглавлявший в 1990-е годы Агентство национальной безопасности США.[147]147

[JH03]

[Закрыть]

Возвращаясь к составу Консультативного политсовета Пентагона, среди его членов отмечено множество фигур, для которых война – просто золотая жила. Так, отставной адмирал Дэвид Джеримайя входит также в совет директоров по меньшей мере пяти корпораций, которые за 2002 год получили от Пентагона контрактов на сумму свыше 10 миллиардов долларов. Другой «консультант», отставной генерал ВВС Рональд Фоглмен тоже заседает в руководстве пяти оборонных фирм, за год получивших на военных заказах свыше миллиарда долларов. Если же все эти цифры просуммировать, то оказывается, что десяток членов Политсовета тесно связан с компаниями, получившими за 2001–2002 гг. на контрактах Пентагона свыше 76 миллиардов долларов.[148]148

[DC03]

[Закрыть]

Интереснее же всех, возможно, устроился глава Defense Policy Board ястреб Ричард Перл, которого называют одним из главных архитекторов иракской войны. С одной стороны, Перл, как и Джеймс Вулси, возглавляет собственную инвестиционную фирму Trireme Partners, специализирующуюся на контрактах по укреплению имперской безопасности. С другой же стороны, как выяснилось, Ричард Перл также получает приличные деньги и от компании, которая своими действиями потенциально этой самой безопасности угрожает.[149]149

[HB03]

[Закрыть]

Суть истории такова. Крупная, но находящаяся на грани банкротства телекоммуникационная фирма Global Crossing положила Ричарду Перлу зарплату в размере 750 000 долларов, чтобы он порадел за нее в Пентагоне и добился разрешения на продажу фирмы азиатским инвесторам. Министерство обороны США, в частности АНБ, категорически возражало против этой сделки, поскольку Global Crossing – это гигантская, длиной в сотни тысяч километров система оптоволоконных кабелей, по дну океана опоясывающих земной шар и обеспечивающих широкополосную магистраль для множества стран. Понятно, что новый владелец Global Crossing непременно узнает, кого и как перехватывает здесь разведка США, а кроме того и у других стран появятся заманчивые возможности для расширения шпионажа за военными и промышленными секретами Америки…[150]150

[DB03]

[Закрыть]

Короче говоря, возражений и аргументов против продажи крупно задолжавшей фирмы азиатскому капиталу было в достатке. Разбирательства с эти вопросом шли более полугода, однако в итоге, в сентябре 2003 года, президент Буш все же дал окончательное разрешение на продажу основной доли Global Crossing (62 %) сингапурской компании Singapore Technologies Telemedia.[151]151

[RN03]

[Закрыть] А Ричард Перл, соответственно, честно заработал на этой сделке свою долю (по условиям найма, из положенных ему 750 тысяч основная часть суммы – 600 000 долларов – выплачивалась только в случае успешного завершения мероприятия).

Неизвестно, что сказал по этому поводу кристально чистый страж морали и ярый враг взяточничества Р. Джеймс Вулси, но схема честного бизнеса по-американски здесь предельно ясна. Зачем давать кому-то пошлые (и противозаконные) взятки, если можно вполне легально сидеть сразу в нескольких креслах, одной рукой выписывая деньги из казны, а другой их получая в собственный карман.

Сюрпризов не избежать

В первых числах марта 2003 года журналисты британского издания Observer опубликовали совсем свежий и совершенно секретный документ американской разведслужбы АНБ.[152]152

[BB03]

[Закрыть] В этом неведомо как добытом материале раскрывались «грязные трюки» (так называлась публикация), на которые идут США ради одобрения Советом безопасности ООН запланированной войны в Ираке. Документ представлял собой инструктивное письмо, разосланное одним из высших чинов АНБ в адрес начальников региональных подразделений, занимающихся радиоперехватом в разных точках планеты, и руководителей иностранных спецслужб разведывательного содружества. В письме даны подробности о весьма агрессивной операции по плотному отслеживанию всех коммуникаций иностранных дипломатов, представляющих свои страны в штаб-квартире ООН в Нью-Йорке, с особым упором на непостоянных членов Совета безопасности – Анголу, Болгарию, Гвинею, Камерун, Чили и Пакистан.

В своем циркулярном меморандуме начальник «штаба региональных объектов» АНБ Фрэнк Куза (Frank Koza) извещал о запуске особого плана по усилению целенаправленного прослушивания «членов Совета безопасности (исключая США и Великобританию, конечно) для понимания того, как эти страны будут реагировать на дебаты вокруг Ирака, каковы планы их голосования по соответствующим резолюциям, возможные союзы/зависимости и т. д. – т. е. полный спектр информации для достижения нужных США целей и избежания сюрпризов». Публикация этого письма, датированного 31 января 2003 года, интересным образом дополнила разговоры в политических кулуарах о неафишируемом, но настойчивом давлении США на неопределившиеся в своей позиции к войне страны, которым стали грозить неприятные экономические последствия в случае несогласия с точкой зрения Америки.

До публикации, для подтверждения подлинности раздобытого меморандума, журнал Observer показал его трем бывшим сотрудникам разведки, которые подтвердили аутентичность языка, формы и общего содержания документа. Более того, журналисты даже дозвонились в АНБ и установили реальное существование там начальника по имени Фрэнк Коза. Однако, когда их соединили по внутреннему коммутатору с административным аппаратом Козы, там, узнав цель звонка («взять интервью о прослушивании дипломатических миссий в ООН») сразу же ответили, что это «не тот номер» и повесили трубку.

Естественно, многие дипломаты в ООН предполагают наличие «жучков» в своих офисах, компьютерах и телефонах, однако просочившийся в печать меморандум впервые столь конкретно раскрыл масштабы и цели радиоперехвата коммуникаций, глобально осуществляемого АНБ США и их ближайшими союзниками. Неудивительно, что этот материал получил мощный резонанс в СМИ многих государств – кроме США. Здесь центральные информационные агентства словно воды в рот набрали. Точнее, многие новостные службы, включая CNN, NBC и Fox TV поначалу спешно договорились об интервью с Мартином Брайтом, опубликовавшим документ журналистом из Observer, но затем дружно, словно по команде запланированные встречи отменили.[153]153

[NS03]

[Закрыть] Так что если в американской прессе кое-где и прошли маленькие сообщения о скандальной публикации, то как правило в тоне сильных сомнений относительно подлинности данного циркуляра.

Основания для сомнений действительно имелись, поскольку содержание письма явно предназначалось для руководства высшего звена, т. е. имело узкий круг ознакомления, а значит вычислить источник утечки не представляло особого труда. Другими словами, если кто-то в разведке и решился «сдать» документ в прессу, то сделал это из принципа, вполне понимая грозящие за разглашение последствия. Такое в разведке бывает крайне редко, однако несколько дней спустя действительно поступили сообщения об аресте одной из сотрудниц в Штаб-квартире правительственной связи Великобритании (ШКПС), спецслужбе-аналоге американского АНБ. Полиция сообщила, что ею арестована 28-летняя женщина по обвинению в разглашении государственных секретов, и «впоследствии будут произведены другие аресты»…[154]154

[MB03]

[Закрыть]

Впрочем, за все последующее время никаких арестов больше не было, а женщину – переводчицу ШКПС Кэтрин Терезу Гюн – вскоре выпустили под залог на свободу, дожидаться суда. В июне, после внутреннего разбирательства в спецслужбе, ее уволили. Следствие закончилось к ноябрю, когда Кэтрин Гюн было официально предъявлено обвинение в нарушении Закона о государственных секретах, на основании которого в Британии обычно привлекают к ответственности людей за допущенные утечки информации. В своем ответном заявлении Гюн, которой грозит до двух лет тюрьмы, назвала свои действия попыткой предотвратить неправедную войну. Цитируя ее слова дословно: «Любые раскрытия информации, которые здесь можно сделать, оправданы уже тем, что они демонстрируют серьезную противозаконность и преступления той части правительства США, которая пытается разложить наши собственные службы безопасности. Они оправданы тем, что способны помешать массовой гибели и потерям среди обычных иракских людей и вооруженных сил Великобритании в ходе этой преступной войны».

Защищать бывшую переводчицу ШКПС в суде вызвалась лондонская правозащитная организация Liberty, где полны решимости превратить дело Кэтрин Гюн в общественный форум для более широкого и критического разбора причин, втянувших Великобританию в иракскую военную кампанию. Это дело, говорят в Liberty, можно обратить в судебные слушания о законности войны в Ираке.[155]155

[AS03]

[Закрыть]

GSM: Что показало вскрытие

Весной 2001 года на страницах респектабельных американских журналов New Yorker и New York Times Magazine стала появляться большая, размером во всю полосу реклама, отличавшаяся весьма необычным для столь коммерческого жанра содержанием. Над крупной фотографией сотового телефона была помещена надпись: «Теперь оборудован для 3 сторон: вы; те, кому вы звоните; правительство».

Это заявление – ни в коей мере не преувеличение, говорилось в дальнейшем тексте рекламы, поскольку оборотной стороной стремительного развития компьютерных коммуникаций стала для людей повышенная уязвимость их частной жизни. От звонков по сотовому телефону до электронной почты в Интернете – всюду право граждан на тайну личной информации находится ныне под угрозой. В этом, собственно, и состоял основной посыл рекламного объявления, опубликованного Американским союзом гражданских свобод (American Civil Liberties Union, ACLU) в нескольких ведущих национальных изданиях США. В ACLU убеждены и доказывают, опираясь на факты, что правительственные спецслужбы постоянно нарушают конституцию, защищающую граждан от несанкционированной правительственной слежки.

Правда, после 11 сентября 2001 года разведывательные и правоохранительные органы получили массу дополнительных санкций на усиление электронной слежки, а вести разговоры о чрезмерном вторжении государства в тайну личной жизни стало как бы несвоевременно и «антипатриотично». А потому после 2001 года в Интернете заметно сократился объем новой содержательной информации о серьезных и явно искусственно созданных слабостях в защите коммуникационных компьютерных программ или, к примеру, в популярнейшей системе сотовой телефонии GSM.

Но и в 2000 году про защиту GSM практически все наиболее существенное стало уже известно, несмотря на многолетние попытки окружить подробности схемы завесой секретности.

Либо ложь, либо некомпетентность

Для начала – две цитаты. Две диаметрально противоположные точки зрения, которые сразу же дадут читателю представление об остроте проблемы.

Вот что говорил в конце 1999 г. Джеймс Моран, директор подразделения, отвечающего в консорциуме GSM за безопасность и защиту системы от мошенничества: «Никто в мире не продемонстрировал возможность перехвата звонков в сети GSM. Это факт… Насколько нам известно, не существует никакой аппаратуры, способной осуществлять такой перехват».[156]156

[DM99]

[Закрыть]

А вот реакция Питера Гутмана, весьма известного хакера-криптографа из Оклендского университета (Новая Зеландия): «Имея ситуацию, когда целый ряд компаний продает оборудование для перехвата GSM (причем делается это уже в течение определенного времени и с весьма открытой рекламой в Сети), этот директор по безопасности „либо лжет, либо некомпетентен, либо и то, и другое разом“ (цитируя строку из книги Deep Crack). Интересно то, что сейчас все рекламирующие данное оборудование фирмы устроили ограниченный доступ на свои сайты, по-видимому, для поддержания мифа о том, что „не существует аппаратуры, способной осуществлять такой перехват“».[157]157

[PG99]

[Закрыть]

Всю вторую половину 1990-х годов в Интернете и СМИ не раз вспыхивали дискуссии как вокруг самой защиты системы мобильной связи GSM, так и вокруг многочисленных случаев ее компрометации. К концу десятилетия почти всем уже, по сути дела, стало ясно, что GSM – это классический пример провала стратегии, именуемой на англоязычном Западе SbO, что в зависимости от чувства юмора расшифровывают либо как Security by Obscurity (безопасность через неясность), либо как Security by Ostrich (безопасность по-страусиному). На протяжении примерно десяти лет постепенно обнажались типичные пороки и неудобства стратегии, согласно которой степень защиты системы в значительной степени увязывается с сохранением в тайне как особенностей конструкции, так и случаев ее компрометации. То, что система GSM от рождения несет в себе перечисленные порочные черты, является вполне естественным. Просто потому, что рождалась GSM в соответствующих исторических условиях и от вполне определенных родителей.

Что такое защита GSM и как она создавалась

В принципе, по своему замыслу, цифровая система GSM вполне могла бы быть чрезвычайно защищенной. В основе ее лежит свод документов под названием «Меморандум о понимании стандарта GSM» или MoU Groupe Special Mobile standard. Этот Меморандум был подготовлен на излете Холодной войны по инициативе ведущих телекоммуникационных компаний Западной Европы. Разрабатывал техническую документацию GSM Европейский институт стандартов по телекоммуникациям (ETSI), а в создании схемы безопасности, в целом призванной защитить новую систему от перехвата, прослушивания и мошенничества, активное участие приняли спецслужбы стран НАТО.[158]158

[KB93]

[Закрыть]

Основу системы безопасности GSM составляют три секретных алгоритма (вплоть до конца 2003 г. официально так и не раскрытые, сообщаемые лишь тем, кому это требуется по необходимости – поставщикам оборудования, операторам связи и т. д.):

• А3 – алгоритм аутентификации, защищающий телефон от клонирования;

• А8 – алгоритм генерации криптоключа, по сути дела, однонаправленная функция, которая берет фрагмент выхода от A3 и превращает его в сеансовый ключ для A5;

• A5 – собственно алгоритм шифрования оцифрованной речи для обеспечения конфиденциальности переговоров. В GSM используются две основные разновидности алгоритма: A5/1 – «сильная» версия шифра для избранных стран и A5/2 – ослабленная для всех остальных. (В 2000-е годы для следующего поколения мобильной связи, G3, создан совершенно новый криптоалгоритм, получивший название A5/3. Еще имеется вариант A5/0 – это когда режим шифрования вроде как включен, но в действительности его нет, поскольку вместо битов ключа используются одни нули.)

Мобильные станции (телефоны) снабжены смарт-картой (SIM), содержащей A3 и A8, а в самом телефоне имеется чип с алгоритмом A5. Базовые станции также снабжены чипом с A5 и «центром аутентификации», использующим алгоритмы A3-A8 для идентификации мобильного абонента и генерации сеансового ключа шифрования.

Вся эта архитектура при надлежащем исполнении и качественных алгоритмах призвана гарантировать надежную аутентификацию пользователя, обеспечивая защиту мобильных станций от клонирования и прочих методов мошенничества, а также качественное шифрование конфиденциальных переговоров. Собственно говоря, именно это и декларируется компаниями, успешно занимающимися разворачиванием GSM по всему миру и уже охватившими услугами удобной связи многие сотни миллионов человек на планете.

Но реальность такова, что спецслужбы, занятые защитой правительственной связи, одновременно вовлечены и в деятельность противоположного рода: перехват и дешифрование коммуникаций в разведывательных целях. По этой причине, как свидетельствуют очевидцы, вокруг степени защиты GSM бушевали немалые страсти, поскольку спецслужбы стран НАТО имели довольно разные точки зрения на этот счет. Германия настаивала на сильных алгоритмах, поскольку имела самую длинную границу с коммунистическим блоком, другие же страны склонялись к ослабленному варианту. В конце концов в качестве основы криптосхемы для A5 была избрана французская военная разработка.[159]159

[RA94]

[Закрыть]

Первые утечки, первые тревоги

Как бы строго ни контролировались коммерческие секреты, понятно, что широкое распространение продукции рано или поздно приводит к утечкам информации. В GSM они стали появляться уже в начале 90-х годов. К 1994 году основные детали алгоритма A5 уже были известны. Во-первых, British Telecom передала всю техническую документацию Брэдфордскому университету, забыв заключить соглашение о неразглашении информации. Во-вторых, описание A5 появилось в материалах одной из конференций в Китае. Короче говоря, детали о конструкции алгоритма понемногу стали просачиваться в печать, и в конце концов кембриджские ученые М. Роу и Р. Андерсон опубликовали восстановленную по этим деталям примерную криптосхему в Интернете.

Представляет схема собой следующее. A5 реализует поточный шифр на основе трех линейных регистров сдвига с неравномерным движением. Такого рода схемы на языке специалистов именуются «криптографией военного уровня» и при верном выборе параметров способны обеспечивать очень высокую стойкость шифра. Однако, в А5 длины регистров выбраны очень короткими – 19, 22 и 23 бита. Начальное заполнение этих регистров в сумме и дает 64-битный сеансовый ключ шифрования в GSM. Уже одни эти укороченные длины регистров дают теоретическую возможность для хорошо известной криптографам лобовой атаки, когда перебирают заполнение двух первых регистров, восстанавливая содержимое третьего регистра по выходной шифрующей последовательности.

Регистры сдвига в схеме A5 имеют не только короткую длину, но и слабые прореженные полиномы обратной связи. Это дает шансы на успех еще одной атаке – корреляционному анализу, позволяющему вскрывать ключ по просачивающейся в выход информации о заполнении регистров. В июне 1994 года д-р Саймон Шеферд из Брэдфордского университета должен был представить на коллоквиуме IEEE в Лондоне свой корреляционный способ вскрытия A5. Однако, в последний момент его выступление было запрещено спецслужбой GCHQ, Штаб-квартирой правительственной связи. Доклад был сделан лишь на закрытой секции и опубликован в засекреченном сборнике.[160]160

[SS94]

[Закрыть]

Прошла еще пара лет, и до анализа A5 дошли руки у сербского криптографа д-ра Йована Голича, наиболее, вероятно, авторитетного в академических кругах специалиста по поточным шифрам.[161]161

[JG97]

[Закрыть] С чисто теоретических позиций он описал атаку, позволяющую легко вскрывать начальные заполнения регистров всего по 64 битам шифрпоследовательности. (Справедливости ради надо, правда, отметить, что в реальности данная атака оказалась значительно более трудоемкой. Проведенный в стенах Microsoft эксперимент[162]162

[PL98]

[Закрыть] действительно привел к вскрытию ключа, но понадобилось для этого около двух недель работы 32-узлового кластера машин PII-300. Практичной такую атаку никак не назовешь. Правда, и репутация у криптоэкспертов Microsoft, мягко говоря, не блестящая.) Но в той же работе Голича был описан и еще один метод, известный в криптоанализе под общим названием «балансировка время-память», позволяющий существенно сокращать время вскрытия за счет интенсивных предвычислений и хранения предварительных данных в памяти. Так, к примеру, можно было сократить количество опробований вариантов ключа всего до смешных 222 (вскрытие просто «влет»), но для этого требовались 64 терабайта дисковой памяти (что, понятное дело, тоже трудно назвать приемлемыми цифрами для практичной атаки). Но сама идея четко продемонстрировала метод постепенного выхода на реальное соотношение параметров.

А вскоре пошли и сигналы уже о действительном вскрытии защиты системы GSM.

Клонирование и перехват

В апреле 1998 г. группа компьютерных экспертов и криптографов из Калифорнии широко объявила и продемонстрировала, что ей удалось клонировать мобильный телефон стандарта GSM. Ранее всеми по умолчанию предполагалось, что цифровые сети GSM гораздо надежнее защищены от этой напасти, приносящей миллионные убытки сетям аналоговой сотовой телефонии.[163]163

[SC98]

[Закрыть]

Возглавлял группу Марк Брисено (в Сети более известный как Лаки Грин), глава ассоциации SDA (Smartcard Developer Association), представляющей интересы разработчиков программного обеспечения для смарт-карт. Избрав своей целью определить степень стойкости GSM к попыткам клонирования, исследователи занялись обратной разработкой модуля SIM – той самой смарт-карты, что вставляется в сотовый телефон, содержит алгоритмы A3-A8 и однозначно идентифицирует абонента. В процессе подготовки к работам по вскрытию содержимого чипа, в руки к исследователям неисповедимыми путями попало описание «алгоритма COMP128» – наиболее широко распространенной практической реализации A3-A8 в SIM-модулях. Эта документация помогла быстрее и полностью восстановить всю необходимую информацию о схеме. После этого Брисено пригласил для ее анализа двух молодых, но уже известных криптоаналитиков, аспирантов Калифорнийского университета в Беркли Дэвида Вагнера и Иэна Голдберга. Тем понадобилось всего несколько часов, чтобы отыскать в схеме фатальные прорехи и разработать метод извлечения из смарт-карты секретного содержимого с помощью 219 опросов чипа (примерно 8 часов).

Представители консорциума GSM, как это принято, сразу же объявили полученные результаты «лабораторными» и не несущими реальной угрозы пользователям сотовой связи. По сути, угроза была представлена «нереальной» лишь на том основании, что в США обладание оборудованием для клонирования и публичная практическая демонстрация разработанной атаки являются противозаконными. Но уже очень скоро стали появляться сообщения о демонстрации клонирования телефонов GSM в странах с иным законодательством, в частности, в Германии.[164]164

[СС98]

[Закрыть]

Затем, вместе с освоением новых способов атак – через анализ побочных каналов утечки информации – появились и намного более эффективные методы клонирования. Так, в 2002 г. группа криптографов исследовательского центра IBM продемонстрировала, что взламывать алгоритм COMP128 и клонировать SIM-карту можно меньше чем за минуту.[165]165

[RR02]

[Закрыть]

Об имеющихся на рынке средствах перехвата и мониторинга GSM (сама возможность чего до неприличия долго отрицалась официальными представителями MoU) наиболее красноречиво рассказывают реальные объявления в Интернете. Чтобы не ходить далеко, достаточно процитировать текст веб-страницы одного из виртуальных магазинов, развернутых в России в конце 1990-х годов (вскоре, правда, сайт упрятали из общего доступа поглубже – по той же, в сущности, схеме, как это делают все солидные-официальные торговцы подобной аппаратурой):

Система профессионального тестирования и мониторинга GSM

Используя наше уникальное аппаратное и программное обеспечение, «Система …» будет отслеживать звонки в границах выделенной области, оставаясь подключенной к соединению. Она будет выводить на дисплей управляющие команды, идущие на телефон и от телефона, отслеживать речевой канал (голос) и резервный канал (где проходят: SIM – номер модуля идентификации абонента, IMSI – международный идентификатор абонента мобильной связи, TMSI – временный идентификатор абонента, SAK – ключ аутентификации абонента, PIN – номер персональной идентификации и другая информация). Процесс декодирования и выполнения всех калькуляций занимает около 2,5 минут, так что длительность телефонного соединения, которое вы отслеживаете, должна быть по крайней мере такого же порядка, чтобы устройство мониторинга могло обработать и проверить всю информацию, включая соответствующие значения для программирования нового SIM[166]166

т. е. для клонирования GSM-телефона

[Закрыть]. Программное и аппаратное обеспечение позволяют отслеживать конкретные номера телефонов. Можно создавать «файлы регистрации данных» (data log files) для последующего анализа, а аудиоинформацию можно записывать для контроля с помощью звукозаписывающего оборудования (в поставку не входит). В комплект поставки входит подробное Руководство и программное обеспечение для Windows или DOS. Данная система разработана для 900 Мгц GSM-сетей. Цена – 4500 долларов. Все заказы оплачиваются через Western Union или трансфером банк-банк.

Тотально ослабленная защита

В начале 1999 года в ассоциации SDA были полностью восстановлены и проверены на реальных тестовых векторах криптосхемы алгоритмов A5/1 и A5/2. Обратное восстановление A5/2 подтвердило уже имевшуюся информацию, что в этой схеме добавлен еще один короткий регистр длиной 17 бит, управляющий движением бит в остальных трех регистрах. Вагнеру и Голдбергу очень быстро удалось продемонстрировать, что в этих условиях для вскрытия системы достаточно лобовым перебором (сложность 216) отыскать заполнение управляющего регистра. Делается это всего по двум фреймам сеанса связи длиной по 114 бит (в системе GSM первые два фрейма шифрпоследовательности известны, поскольку шифруются одни нули). Другими словами, вскрытие такого шифра осуществляется буквально «на лету», за 15 миллисекунд работы рядового персонального компьютера.[167]167

[DW99]

[Закрыть]

Правообладателям!

Это произведение, предположительно, находится в статусе 'public domain'. Если это не так и размещение материала нарушает чьи-либо права, то сообщите нам об этом.