Читать книгу "Управление информационной безопасностью. Стандарты СУИБ"

Автор книги: Вадим Гребенников

Жанр: Зарубежная компьютерная литература, Зарубежная литература

Возрастные ограничения: 12+

сообщить о неприемлемом содержимом

13. Аспекты ИБ при управлении непрерывности бизнеса

Аспекты ИБ при управлении непрерывности бизнеса определяют следующие составляющие:

– непрерывность ИБ;

– избыточность средств.

13.1. Непрерывность ИБ

Цель: Непрерывность ИБ должна быть неотъемлемой частью систем управления непрерывностью бизнеса организации.

Непрерывность ИБ обеспечивают следующие меры:

– планирование;

– внедрение;

– проверку, пересмотр и оценку.

Планирование непрерывности

Меры и средства

Организация должна определить свои требования ИБ и непрерывности управления ИБ при неблагоприятных ситуациях, например, во время кризиса или аварии.

Рекомендации по реализации

Организация должна определить, будет ли непрерывность ИБ охвачена процессом управления непрерывностью бизнеса или процессом управления аварийным восстановлением. Требования ИБ должны обусловить планирование непрерывности бизнеса и аварийного восстановления.

При недостатке планирования непрерывности бизнеса и аварийного восстановления управление ИБ должно предположить, что требования ИБ в неблагоприятной ситуации остаются такими же, как и в нормальных операционных условиях. В альтернативном случае организация могла провести анализ влияния на аспекты ИБ бизнеса для определения требований ИБ, подходящих для неблагоприятных ситуаций.

Для снижения времени и усилий на «дополнительный» анализ влияния на ИБ бизнеса следует учитывать аспекты ИБ при анализе влияния на бизнес обычного управления непрерывностью бизнеса или управления аварийным восстановлением. Это значит, что требования непрерывности ИБ четко формулируются процессами управления непрерывностью бизнеса или управления аварийным восстановлением.

Внедрение непрерывности

Меры и средства

Организация должна установить, документировать, внедрить и поддерживать процессы, процедуры и меры защиты для обеспечения требуемого уровня непрерывности ИБ во время неблагоприятной ситуации.

Рекомендации по реализации

Организация должна быть уверена, что:

– имеется адекватная структура управления по подготовке к уменьшению и реагированию на разрушительное событие с использованием персонала с необходимым авторитетом, опытом и компетентностью;

– назначен персонал по реагированию на инцидент с необходимой ответственностью, авторитетом и компетентностью для управления инцидентом и обеспечения ИБ;

– разработаны и внедрены документальные процедуры планирования, реагирования и восстановления, детально описывающие, как организация будет управлять разрушительным событием и поддерживать свою ИБ на заданном уровне, который базируется на утвержденных руководством целях непрерывности ИБ.

В соответствии с требованиями непрерывности ИБ организация должна установить, документировать, внедрить и поддерживать:

– меры ИБ процессов, процедур и поддерживающих систем и инструментов непрерывности бизнеса и аварийного восстановления;

– процессы, процедуры и реализованные изменения для поддержки существующих мер ИБ во время неблагоприятной ситуации;

– компенсацию мер ИБ, которые не могут поддерживаться во время неблагоприятной ситуации.

В контексте непрерывности бизнеса и аварийного восстановления следует определить специальные процессы и процедуры. Информация, обрабатываемая этими процессами и процедурами или поддерживающими их ИС, должна быть защищена. Поэтому организация должна привлекать специалистов ИБ при создании, внедрении и сопровождении процессов и процедур непрерывности бизнеса и аварийного восстановления.

Внедренные меры ИБ должны продолжать работу и во время неблагоприятной ситуации. Если они не способны продолжать защищать информацию, следует создавать, внедрять и сопровождать другие меры безопасности для поддержки приемлемого уровня ИБ.

Проверка, пересмотр и оценка непрерывности

Меры и средства

Организация должна проверять созданные и внедренные меры защиты непрерывности ИБ на регулярной основе для гарантии их актуальности и эффективности во время неблагоприятных ситуаций.

Рекомендации по реализации

Организационные, технические, процедурные и процессные изменения (в контексте оперативности или непрерывности) могут привести к изменениям требований непрерывности ИБ. В этих случаях непрерывность процессов, процедур и мер ИБ следует пересмотреть в соответствии с измененными требованиями.

Организация должна проверять непрерывность управления ИБ следующим:

– тренировка и тестирование функциональности процессов, процедур и мер защиты непрерывности ИБ для гарантии их соответствия целям непрерывности ИБ;

– тренировка и тестирование знаний и навыков работы с процессами, процедурами и мерами защиты непрерывности ИБ для гарантии их соответствия целям непрерывности ИБ;

– пересмотр актуальности и эффективности мер непрерывности ИБ при изменении ИС, процессов, процедур и мер ИБ или процессов и решений управления непрерывностью бизнеса / управления аварийным восстановлением.

Проверка мер защиты непрерывности ИБ отличается от общей проверки и тестирования ИБ и должна выполняться вне тестирования изменений. По возможности, следует интегрировать проверку мер защиты непрерывности ИБ в тесты непрерывности бизнеса и аварийного восстановления.

13.2. Избыточности средств

Цель: Обеспечить доступность средств обработки информации.

Доступность средств обработки информации

Меры и средства

Количество средств обработки информации должно быть избыточным для удовлетворения требований доступности.

Рекомендации по реализации

Организации следует определить бизнес-требования для ИС. Если существующая системная архитектура не может гарантировать доступность, следует применить избыточные компоненты и архитектуры.

По возможности, избыточные ИС следует тестировать для гарантии того, что каждый компонент отказоустойчив и работает как намечено.

Внедрение избыточностей может снизить риски для целостности и конфиденциальности информации и ИС, которые следует рассмотреть при создании ИС.

14. Соответствие требованиям

Соответствие требованиям обеспечивают следующие меры:

– выполнение требований;

– пересмотр (аудит) ИБ.

14.1. Выполнение требований

Цель: Избежать нарушения правовых, нормативных или договорных обязательств, связанных с ИБ, и любых требований безопасности.

Выполнение требований определяют следующие составляющие:

– определение требований;

– интеллектуальная собственность;

– защита записей;

– конфиденциальность;

– криптографические средства.

Определение требований

Меры и средства

Все соответствующие требования должны быть четко определены, задокументированы и поддерживаться в актуальном состоянии для каждой ИС и организации.

Рекомендации по реализации

Специальные меры защиты и индивидуальные обязанности по выполнению законодательных, нормативных и договорных требований следует также определить и задокументировать.

Менеджеры должны идентифицировать все законодательство, применяемое в организации, для определения соответствия бизнеса его требованиям. Если организация осуществляет бизнес в других странах, менеджеры должны рассмотреть его соответствие требованиям этих стран.

Интеллектуальная собственность

Меры и средства

Должны быть внедрены соответствующие процедуры для обеспечения соответствия требованиям, связанным с правами интеллектуальной собственности и использованием лицензионного ПО.

Рекомендация по реализации

Следующие рекомендации следует учитывать в отношении защиты любого материала, который может содержать интеллектуальную собственность:

– публикация политики соблюдения прав интеллектуальной собственности, определяющей законное использование ПО и информационных продуктов;

– покупка ПО у заслуживающих доверия поставщиков для гарантии того, что авторское право не нарушается;

– поддержка осведомленности сотрудников о политиках по защите прав интеллектуальной собственности и уведомление о намерении применить дисциплинарные санкции в отношении нарушителей;

– поддержка соответствующих реестров активов и выявление всех активов, к которым применимы требования по защите прав интеллектуальной собственности;

– хранение подтверждений и доказательств прав собственности на лицензии, мастер-диски, руководства по эксплуатации и т.п.;

– внедрение контроля, что максимальное число разрешенных пользователей не превышено;

– проведение проверок установки только разрешенного ПО и лицензированных продуктов;

– внедрение политики поддержки соответствующих лицензионных условий;

– внедрение политики утилизации или передачи ПО сторонним организациям;

– соблюдение сроков и условий применения ПО и информации, полученной из общедоступных сетей;

– запрет дублирования, конвертации в другой формат или извлечения из коммерческих записей (фильм, аудио), если другое не разрешено законом об авторском праве;

– запрет копирования полностью или частично книг, статей, отчетов и других документов, если другое не разрешено законом об авторском праве.

Права интеллектуальной собственности включают авторство ПО и документа, права оформления, торговые знаки, патенты и лицензии.

Фирменное ПО обычно поставляется в соответствии с лицензионным соглашением, которое определяет лицензионные сроки и условия, например, ограничение использования ПО на других машинах или ограничение копирования кроме резервного. Важность и осознание прав интеллектуальной собственности должно быть доведено до сотрудников, разрабатывающих в организации ПО.

Законодательные, нормативно-правовые и договорные требования могут ограничивать копирование приватных материалов. В частности, они могут требовать использования только тех материалов, которые разработаны организацией или внедрены в организации разработчиком. Нарушение прав собственности ведет к законному действию, содержащему процедуры штрафования и криминального преследования.

Защита записей

Меры и средства

Записи должны быть защищены от потери, уничтожения, фальсификации, несанкционированного доступа в соответствии с законодательными, нормативными, договорными и бизнес-требованиями.

Рекомендации по реализации

После принятия решения о защите определенных организационных записей должна быть продумана соответствующая классификация на базе шкалы классификации организации. Записи должны быть категоризированы по типам, например, бухгалтерия, базы данных, транзакции, аудит и операционные процедуры, с указанием сроков хранения и типа их носителей, например, бумажный, микрофиша, магнитный, оптический. Любые криптографические ключи, имеющие отношение к зашифрованным архивам и цифровым подписям, должны храниться для дешифровки записей, пока они сохраняются.

Рассмотрению следует подвергнуть возможность износа носителей, на которых хранятся записи. Процедуры обращения и хранения носителей должны быть внедрены в соответствии с рекомендациями изготовителя. При выборе электронных носителей процедуры контроля доступа к данным (читаемости носителя) в течение срока хранения носителей должны быть обеспечены для защиты от потери из-за какого-либо технологического изменения.

Системы хранения данных должны выбираться такие, чтобы требуемые данные могли быть восстановлены в течение допустимого срока и приемлемом формате в зависимости от выполненных требований.

Система хранения и обработки должны обеспечить идентификацию записей и срока их хранения в соответствии с национальным или региональным законодательством или правилами. Эта система разрешит уничтожение записей по окончани этого срока, если они не нужны организации.

Для соответствия целям защиты записей организация должна предпринять следующее:

– разработать рекомендации в отношении сроков, порядка хранения и обработки, а также уничтожения записей;

– составить график хранения с указанием записей и периода, в течение которого их необходимо хранить;

– поддерживать ведение учета источников получения записей.

Некоторые записи следует хранить для соблюдения законодательных, нормативных или договорных требований, а также для поддержки важной бизнес-деятельности. К ним относятся записи, которые могут потребоваться как доказательство, что организация работает по законодательным и нормативным правилам для гарантии защиты от возможного гражданского или уголовного дела или подтверждения финансового статуса организации для аукционеров, сторонних организаций и аудиторов. Национальный закон или норматив может устанавливать период времени и содержание данных для хранения информации.

Конфиденциальность

Меры и средства

Конфиденциальность и защита персональных данных должна быть обеспечена, как того требует соответствующее законодательство и нормативы.

Рекомендации по реализации

Политика данных организации по конфиденциальности и защите персональных данных должна быть разработана и внедрена. Эта политика должна быть доведена до сведения всех лиц, участвующих в обработке персональных данных.

Соблюдение этой политики и всех применимых требований законодательных и нормативных актов по защите персональных данных требует наличие соответствующей структуры управления и контроля.

Как правило, это достигается путем назначения должностного лица, отвечающего за защиту персональных данных, которое должно предоставить инструкции менеджерам, пользователям и поставщикам услуг в отношении их персональной ответственности и специальных процедур, обязательных для выполнения.

Обеспечение ответственности за обработку персональных данных и осведомленности о принципах их защиты должно осуществляться в соответствии с законодательством и нормативами. Надлежащие технические и организационные меры по защите персональных данных должны быть внедрены.

Криптографические средства

Меры и средства

Криптографические средства должны использоваться согласно всех соответствующих договоров, законов и нормативов.

Рекомендации по реализации

Следующие вопросы необходимо рассматривать по соблюдению соответствующих договоров, законов и нормативов:

– ограничения на импорт или экспорт компьютерных аппаратных и программных средств, предоставляющих криптографические функции;

– ограничения на импорт или экспорт компьютерных аппаратных и программных средств, созданных с применением криптографических функций как дополнительных;

– ограничения на применение шифрования данных;

– принудительные и произвольные методы доступа органов власти к информации, зашифрованной с помощью аппаратных и программных средств для обеспечения конфиденциальности содержания.

14.2. Проверки ИБ

Цель: Убедиться, что ИБ внедрена и управляется в соответствии с организационными политиками и процедурами.

Проверки ИБ обеспечивают следующие меры:

– независимая проверка ИБ;

– соответствие политикам и стандартам;

– проверка технического соответствия.

Независимая проверка ИБ

Меры и средства

Подход организации к управлению ИБ и ее внедрению (т.е. цели и элементы управления, политики, процессы и процедуры ИБ) должен независимо проверяться через запланированные интервалы или когда происходят значительные изменения.

Рекомендации по реализации

Независимая проверка должна инициироваться руководством. Она необходима для обеспечения уверенности в сохраняющейся работоспособности, адекватности и эффективности подхода организации к управлению ИБ. Проверка должна включать в себя оценку возможностей улучшения и необходимость изменений подхода к безопасности, в том числе политику и цели управления.

Такая проверка должна осуществляться специалистами, не зависимыми от проверяемой сферы, например, службой внутреннего аудита, независимым менеджером или сторонней организацией, специализирующейся на таких проверках. Специалисты, привлекаемые к таким проверкам, должны обладать соответствующими навыками и опытом.

Результаты независимой проверки должны записываться и сообщаться руководству, инициировавшему проверку. Эти записи следует хранить.

Если в результате независимой проверки устанавлено, что подходы организации к управлению ИБ и ее внедрению неадекватны, например, задокументированные цели и требования не соблюдаются или не соответствуют направлению ИБ, изложенному политиках ИБ, руководству следует рассмотреть корректирующие действия.

Соответствие политикам и стандартам

Меры и средства

Менеджеры должны регулярно проверять в пределах своей ответственности соответствие информационных процессов и процедур политикам, стандартам и другим требованиям безопасности.

Рекомендации по реализации

Менеджеры должны определить, как проверять то, что требования ИБ, предусмотренные политиками, стандартами и другими применимыми правилами, соблюдены. Для эффективной регулярной проверки следует использовать инструменты автоматического измерения и оповещения.

Если в результате проверки было выявлено какое-либо несоответствие, менеджерам следует:

– определить причины несоответствия;

– оценить необходимость действий для достижения соответствия;

– реализовать соответствующее корректирующее действие;

– проверить эффективность предпринятого корректирующего действия и выявить любые недостатки и слабые места.

Результаты проверок и корректирующих действий, предпринятых менеджерами, следует записывать и эти записи хранить. Менеджеры должны доложить о результатах независимому аудитору при проведении такого аудита в сфере их ответственности.

Проверка технического соответствия

Меры и средства

ИС должны регулярно проверяться на соответствие политикам и стандартам ИБ организации.

Рекомендации по реализации

Проверка соответствия ИС техническим требованиям должна осуществляться, как правило, с помощью автоматических инструментальных средств, которые генерируют технические отчеты для последующего анализа техническим специалистом. В альтернативном случае, ручные отчеты (при необходимости, поддерживаемые соответствущими программными инструментами) оформляются опытным системным инженером.

Если проводится тестирование на проникновение или оценка уязвимостей, следует соблюдать осторожность, поскольку такие действия могут привести к компрометации безопасности системы. Такие тесты должны планироваться, документироваться и повторяться.

Любая проверка технического соответствия должна проводиться компетентным, уполномоченным персоналом или под руководством такого персонала.

Проверки технического соответствия должны включать испытания ОС для гарантии того, что аппаратные и программные средства установлены правильно. Этот тип проверки требует специальной технической экспертизы.

Проверки соответствия также содержат, например, тестирование на проникновение и оценку уязвимостей, которые могут провести независимые эксперты, специально привлеченные для этой цели по контракту. Это может быть использовано для выявления уязвимостей в ИС и проверки эффективности мер и средств защиты в предотвращении несанкционированного доступа к этим уязвимостям.

Тестирование на проникновение и оценка уязвимостей обеспечивает фиксацию специфического состояния ИС в определенный момент. Эта фиксация ограничена теми частями ИС, которые тестируются в момент попытки проникновения. Тестирование на проникновение и оценка уязвимостей не заменяет оценки риска.

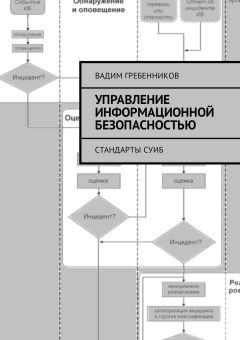

4. Разработка СУИБ (стандарт ISO/IЕС 27003:2010)

В 2010 году Международная организация по стандартизации опубликовала новый стандарт ISO/IЕС 27003 «ИТ. Методы защиты. СУИБ. Руководство по реализации СУИБ».

Он посвящён вопросам успешной разработки и внедрения СУИБ в соответствии с требованиями ISO/IEC 27001. Стандарт ISO/IЕС 27003 описывает процесс формирования требований и проектирования СУИБ от начала проекта и до подготовки планов внедрения.

Указан процесс получения согласия руководства на внедрение СУИБ, дается детализация проекта внедрения СУИБ, даются рекомендации по планированию проекта внедрения СУИБ, результатом которого является окончательный план внедрения СУИБ.

Планирование внедрения СУИБ состоит из 5 этапов:

1) получение одобрения руководства для проектирования СУИБ (раздел 5);

2) определение области действия и политики СУИБ (раздел 6);

3) проведение анализа организации (раздел 7);

4) проведение анализа и планирование обработки рисков (раздел 8);

5) разработка СУИБ (раздел 9).

Каждый раздел содержит следующую информацию:

– цели (что необходимо достичь);

– действия для их достижения.

Описания действий структурированы в виде исходных данных, рекомендаций и выходных данных.

Исходные данные – описывают отправную точку, например, наличие документированных решений или выходных данных других действий, описываемых в стандарте;

Рекомендации – содержат подробную информацию, позволяющую выполнить данное действие;

Выходные данные – описывают результат (ы) или документ (ы), получаемые после выполнения действия.