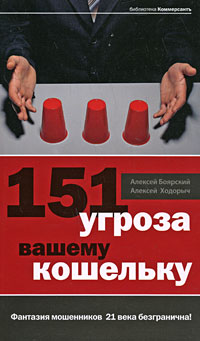

Текст книги "151 угроза вашему кошельку"

Автор книги: Алексей Ходорыч

Жанр: Публицистика: прочее, Публицистика

Возрастные ограничения: +16

сообщить о неприемлемом содержимом

Текущая страница: 8 (всего у книги 13 страниц)

Люди склонны приворовывать. Чтобы лишить их этого соблазна, порой достаточно жёстко разграничить зоны ответственности: один человек определяет цены, другой визирует договоры, третий отвечает за отпуск товара со склада и т. д. Избыток полномочий у одного человека, как правило, приводит к проблемам. При определении поставщиков сырья нужно обязательно проводить тендерные комиссии; основания для выбора того или иного партнёра должны быть ясными и прозрачными.

Глава 6

Попавшие в сети

Бесплатные связи. – Hi-tech-попрошайки. – WebMoney. – Кардинг, фишинг, скимминг и прочие иностранные слова. – Воровство личности. – Печальные кредитные истории

Мошенники виртуального мира ничуть не менее опасны, чем мира реального, и деньги в Сети вы можете потерять совсем не виртуальные. В Интернете точно так же воруют кошельки или заманивают в финансовые пирамиды.

«Суперпредложения, от которых нельзя отказаться», приходящие в виде электронных писем, по сути, мало чем отличаются от аналогичных мошеннических приёмов в офлайне. Однако кибер-аферисты всё же имеют свои особые методы. В США основной объём зафиксированных афер пришёлся на махинации при проведении электронных аукционов и невыполнение обязательств по доставке товаров, заказанных в Интернете. Как ни странно, американцы по-прежнему покупаются и на так называемые «нигерийские письма». О них мы рассказывали раньше, в главе о корпоративных мошенничествах. Мифические субъекты из стран Африки предлагают перевести деньги на подкуп чиновников и разблокировку счёта, где якобы находится крупная бесхозная сумма денег, с тем, чтобы перевести их на счёт, который должна открыть жертва. Предполагается, что за свои услуги жертва получит кругленькую сумму. Комбинация старая, но, как ни странно, по сей день рабочая – после событий в Ираке подобные письма стали приходить «из Ирака». Россияне от махинаций, связанных с интернет-аукционами и магазинами, пока так сильно не страдают, потому что товар предпочитают покупать за наличные, через курьера. «Нигерийские письма» нашим соотечественникам тоже вроде как не страшны: уж очень сильный запах мошенничества имеет эта комбинация. Зато попадаются на других вещах, с не менее неприятным запахом.

Например, на предложениях купить раз и навсегда «бесплатную связь». Если взять за критерий количество сайтов, на которых предлагается та или иная халява, то номером один является афера, в которой жертвам предлагается купить примерно за $50 «прошивку» (программу) для мобильного, якобы позволяющую говорить по телефону бесплатно. Текст на всех этих сайтах один и тот же, хотя делают их разные люди – просто копируют содержание с сайта, который появился в Сети первым. Афера продумана очень грамотно: наукообразный текст, список операторов мобильной связи, с которыми «прошивки» работают, перечень мобильных телефонов и т. д. С точки зрения специалистов, приводимое обоснование возможности бесплатной связи – полная чушь, однако на обывателя это действует. Мошенники даже готовы представить электронные адреса тех, кто уже пользовался этой услугой. Разумеется, все они подставные.

Жертва переводит на счёт такого афериста деньги и не получает в ответ вообще ничего. Эксперименты по закупке «прошивок» проводились не раз, и всегда с одним и тем же итогом. Поскольку платежи осуществляются с помощью системы WebMoney, возможность выйти на реального получателя средств полностью исключена. Заметим, что варианты мошенничества, связанные с мобильной связью, не ограничиваются многочисленными проектами из серии Free GSM. В Интернете встречаются сайты с проектом «GSM-пират», где предлагают модернизировать телефон так, что можно разговаривать за счёт других абонентов. Можно также натолкнуться на сайт, где предложат купить программу, генерирующую пин-код для пополнения счёта. Или «уникальную возможность» получить неограниченный доступ к отправке SMS-сообщений с телефона благодаря тому, что авторами сайта реализован свой центр по отправке SMS. Всё это аферы чистой воды.

Аналогичные «методики» предлагаются мошенниками и для «бесплатного» доступа в Интернет. Платишь $20 и сиди в Сети хоть всю жизнь бесплатно. За указанную сумму покупателю высылается программа, якобы позволяющая входить в Интернет через гостевой вход провайдеров. Обычное надувательство – пользоваться Интернетом через гостевой вход невозможно.

Продажа различных баз данных с информацией, касающейся частных или юридических лиц, – особый бизнес. Ассортимент предложений необычайно широк – от «Адресов и телефонов жителей Москвы» до «Экспортно-импортных операций в России». Предложения о продаже подобных баз регулярно приходят в спамерских рассылках. Стоимость таких баз, в зависимости от специфики, составляет $10–300. В отличие от случая с «прошивками», базу за отданные деньги доставят. Курьер привезёт диск и заберёт деньги. На первый взгляд всё честно. Однако далеко не во всех случаях проданная база будет обладать актуальностью и полнотой. Скорее всего, за указанные деньги будет продана давно устаревшая информация. Актуальная, полная, работающая база стоит уже на порядок дороже. Рынок состоит из нескольких уровней: на первом предлагаются свежие, актуальные базы, которые хорошо работают, на последнем – торгуют устаревшими, часто испорченными CD, стоимость их редко превышает $10. Правда, и толку от них немного.

Высокие технологии поставили себе на службу даже попрошайки. Они рассылают трогательные электронные письма в стиле «сами мы не местные…» в огромных количествах. Вот пример: «Я пират. Начал заниматься этим совсем недавно и, как вы понимаете, не от хорошей жизни. Вчера у меня прозвенел звонок, и молодой голос в трубке предложил встретиться для покупки ценной информации. Я согласился и в назначенное время подъехал к “Макдональдсу”. Но он перезвонил и попросил подождать 15–20 минут. Когда сделка состоялась и каждый пошёл в свою сторону, мне неожиданно преградили путь трое “шкафов” и, ничего не объясняя, затолкнули в машину. Минут через пять доставили в отделение милиции недалеко от метро “Бульвар Дмитрия Донского”. После чего полтора часа запугивали, что кроме этого дела “повесят” что-нибудь ещё, сняли отпечатки пальцев и заставили подписать лист бумаги. Добившись своего (подписи), предложили выкупить протокол, отпечатки, подпись и не возбуждать уголовное дело. Дали четыре дня на сбор $800, пригрозив в случае невыплаты “повесить” несколько “глухарей”. У меня нет этих денег. Помогите 17-летнему парню!» И приводится номер кошелька для WebMoney: WMR – R202091197911 и WMZ – Z211997084910.

Истории, рассказанные в таких письмах, похожи: проблемы с бизнесом, здоровьем и так далее. Некоторые правдоподобны, некоторые не совсем. Верить им можно примерно в той же степени, что и профессиональным нищим в метро. На Западе кибернищенство давно приобрело размах серьёзного бизнеса, сейчас оно докатилось и до нас.

Несколько другая афера подобного типа связана с изготовлением в Интернете сайтов, копирующих проекты, действительно занимающиеся сбором средств для тех, кто в этом и вправду нуждается. Например, мошенники могут брать информацию о детях, которые на самом деле проходят лечение в лечебных заведениях, и просить перечислить деньги на свой счёт. С ходу отделить сайты аферистов от страничек, где указаны реквизиты настоящих нуждающихся, весьма непросто. Специалисты рекомендуют обращать внимание на собираемые для лечения суммы – круглые, допустим $100 тыс. или 200 тыс., должны насторожить. Клиники такие «красивые» счета не выставляют. Конечно, сразу должно настораживать, если не названы клиника, её банковские и контактные реквизиты, если нет договора на лечение и свежего счёта, выставленного на больного ребёнка.

Зарабатывать в Интернете пытаются по-разному. Тут есть всё – начиная от простого шантажа (спамер предлагает вам заплатить $2–3 за то, чтобы отключить от спама, которым он же вас и заваливает) и заканчивая обычными финансовыми пирамидами. Кое-кто пробует заработать с помощью сетевого маркетинга в Интернете, пытаясь по частям продавать по e-mail дурацкую книжку «Путь на вершину мира». Кто-то продаёт через Интернет иные бесполезные штуковины, например «уникальную методику» по увеличению собственного пениса. Но это всё так, мелочи. Третий большой блок мошенничеств в Рунете связан с оборотом WebMoney (WM) – электронных денег, или, как их называют сами разработчики системы, титульных знаков, которые становятся всё более популярными. WM в Интернете используют в качестве платёжного средства, их можно по желанию обменять на доллары или рубли, но тем не менее собственно деньгами WM не являются, на чём и основано самое масштабное в области WM мошенничество – приём WM под проценты. Никакие специальные документы, необходимые для банковской деятельности, при этом не требуются, чем и пользуются мошенники.

Обращение к вкладчику обычно начинается примерно так: «Вкладываете, но волнуетесь, что в один момент наш проект исчезнет? Вам кажется, что это очередная пирамида и вместо реального дела вы услышите только слова? Множество так называемых коммерсантов предлагали неправдоподобные проценты, ссылаясь на что-то реальное, а в действительности это оказывалось обычным мошенничеством…» На самом деле это и есть обычная пирамида по типу МММ, то есть классическое мошенничество. На сегодняшний день в Рунете действуют десятки подобных фондов, которые предлагают разместить у них WM под проценты – до 2000 % годовых.

WM вкладываются их владельцами фактически под честное слово, но это вкладчиков не останавливает: суммы-то небольшие: $1, 5, 10 – таких денег для эксперимента вроде как не жалко. Но в целом у аферистов набегают значительные суммы. Сначала фонды деньги возвращают, и действительно с процентами – за счёт притока новых членов, а потом в один прекрасный момент просто перестают выполнять обязательства. Миф о деньгах, которые можно с лёгкостью заработать в Интернете, до сих пор живёт. Поэтому такие фонды находят себе всё новых и новых пользователей WM. Огромное количество интернет-пользователей, даже никого не спрашивая, просто отдают свои деньги в такие вот фонды. Некоторых вкладчиков успокаивает информация о том, что те или иные проекты берут у них в долг WM под «пополнение оборотных средств», например для работы «собственного интернет-магазина». Но не стоит забывать, что первый же подобный фонд, собрав $50 тыс. именно под «конкретный проект», немедленно с ними исчез. Когда же такие фонды объясняют свои высокие проценты игрой в торговле на рынке FOREX – это просто смешно. Вы видели где-нибудь банк, который принимает деньги у населения для игры на бирже? На сегодняшний день каких-то реальных способов для приумножения WM в Интернете, а тем более столь значительного, как обещают такие организации, пока нет.

Ещё один тип афер связан с генерацией титульных знаков WebMoney. Пользователям кошельков (киперов) WM рассказываются наукообразные сказки о том, что «в системе WebMoney обнаружена прореха, которая позволила создать программу, автоматически увеличивающую количество WM в кошельке пользователей». Эти программы предлагается купить за те же самые WM, что почему-то пользователей не настораживает. В 100 % случаев проданная программа окажется трояном, который попросту вычищает подчистую кошелёк пользователя. Подобным образом действуют и липовые сайты-обменники WM. Для простого обмена WMZ (эквивалент долларов в электронном кошельке) на WMR (электронный эквивалент рублей) и обратно предлагается скачать и установить на свой компьютер специальную программу. Но и в этом случае можно остаться совсем без денег. А бывает вообще чистой воды цыганщина по типу «и будет вам счастье». Подобное электронное письмо по Интернету получали многие: «Я работал в WebMoney и узнал, что существуют такие кошельки: если на них послать определённую сумму, то она вернётся в трёхкратном размере. Меня уволили и сказали никому не рассказывать, а я на них в обиде и называю вам один из таких кошельков: Z504760235306». И это тоже иногда работает, как ни удивительно.

Другой вид мошенничества связан с похищением у ротозея-пользователя электронных ключей. Примерно так же в обычной жизни крадут ключи от квартиры. Происходит это так. В один прекрасный день, включив компьютер, человек вдруг обнаруживает, что не может войти в «аську» (ICQ) или почтовый ящик. Вводит пароль снова и снова, а он почему-то не принимается. На самом деле пользователь вводит правильный пароль. Вернее, он был правильным, пока его не похитили, а вместе с ним и номер «аськи», почтовый адрес или даже имя пользователя (юзернейм) в «Живом журнале» (ЖЖ). Чаще всего это просто шалости малолетних хакеров. Но не всегда. Кое для кого кражи паролей могут быть серьёзным бизнесом. Зачастую номер ICQ или адрес электронной почты крадут в расчёте на получение выкупа. Как правило, это относится к престижным шестизначным или просто красивым номерам ICQ. Хотя от кражи не застрахованы и владельцы самых заурядных девятизначных «асек» или безликих мейлов. Похитители предполагают, что пользователю проще заплатить выкуп 500–1000 руб. (допустим, переводом в WebMoney), чем уведомлять всех своих знакомых о смене адреса, просить повторить отправленные письма и т. д. В среднем за возврат взломанного ящика мошенники просят $5–10, хотя известны случаи, когда запрашивали и $200. Но часто целью похищения является не выкуп или не только выкуп.

Пароль к почте крадут с целью получения доступа к другому персонализированному ресурсу, который был зарегистрирован с использованием данного адреса e-mail. Например, от имени интересующего их пользователя сделают запросы в автоматические службы ЖЖ и ICQ с просьбой выслать на этот мейл «забытые» пароли и к этим ресурсам. Обычно такое срабатывает – пользователь везде применяет один мейл, при регистрации указывая именно его. Нередки случаи, когда, взломав «аську», мошенник обращается от имени владельца номера к его знакомым с просьбой срочно одолжить денег путём перевода через WebMoney. Подобные рассылки производятся наобум – берут числом запросов. Поскольку запрашиваемые суммы обычно невелики ($30–50), мошенникам иногда везёт: контактёры совершают перевод без предварительных переговоров по телефону. А бывает, что жертва взлома даже и не догадывается о случившемся, продолжая спокойно пользоваться мейлом и «аськой». Например, к хакерам часто обращаются супруги, подозревающие, что их половина ведёт с кем-то переписку интимного характера через электронную почту или ICQ. Ревнивцы готовы заплатить за доступ к почтовому ящику или файлу «*.dat» с историей переписки в «аське». Такие заказы чаще всего для хакеров особых сложностей не представляют: домашние компьютеры, как правило, защищены слабо. Поэтому и стоит услуга недорого – порядка $50.

Получить доступ к личной переписке Васи Пупкина зачастую так же просто, как и бессмысленно. Ну, почитают его любовные откровения или нагадят похабными текстами на личной страничке. В крайнем случае, продадут доступ его ревнивой девушке за $50. Совсем другое дело, если вышеуказанный господин Пупкин является известным политическим деятелем, шоуменом, топ-менеджером или акционером серьёзной компании. В этом случае жертву мошенников могут ждать крупные проблемы. Люди редко думают о безопасности переписки, доверяя мейлу много такого, что не сказали бы прилюдно. В таких случаях доступ к переписке может позволить хакеру заняться прибыльным корпоративным шпионажем или шантажом именитого пользователя. При этом настоящие профессионалы часто могут действовать очень тонко и с большой выдумкой. Например, получив доступ к чьей-то персональной странице или блогу, профессионал не станет вывешивать там на первой странице большими буквами идиотские заявления или признания от имени владельца. Во-первых, это сразу заметят и удалят, а во-вторых, всем будет понятно, что человек писал не сам. При грамотном подходе опытный «писатель» составит текст с учётом поднятых на странице тем и в стиле владельца блога или же немного отредактирует уже существующую тему из недавно вывешенных. Поэтому никто сразу чужака и не заметит. А в результате о «своём» высказывании владелец блога (известный человек) узнает, когда оно уже будет цитироваться в Интернете и бумажных СМИ. Что касается корпоративных войн, то здесь основной интерес обычно представляет не столько переписка, сколько доступ к данным в компьютерах сотрудников бухгалтерии или, допустим, отдела маркетинга.

Методы, которые используют взломщики, варьируются от распространённых и примитивных до весьма изощрённых. Самое простое – банальный подбор пароля. Особой смекалки от мошенника не требуется, достаточно элементарной наблюдательности. Например, доступ к почтовому ящику можно получить, ответив на секретный вопрос. И если в качестве такого контрольного вопроса пользователь предпочёл что-то типа «Как зовут мою собаку?», то, размещая в своём блоге фотографию «Мы с Мухтаром на границе», он сам указывает правильный ответ. Другой, не менее популярный и несложный для специалиста способ – засылка вируса-трояна, который «разглядит» и вышлет своему хозяину все «забиваемые» пользователем компьютера пароли и логины. Троян могут заслать «в лоб», то есть прикрепить к безликому письму, напоминающему спамерское. Или бывает, что «хитрое» письмо не содержит прикреплённого файла с трояном внутри, зато просит зайти на некую веб-страницу, где уже троян и цепляется. В данном случае пользователю достаточно соблюдать правила пассивной защиты – не открывать файлы в подозрительном письме и не ходить по подозрительным ссылкам. Указанный в ссылке адрес может не соответствовать истинному адресу переадресации. Поэтому в целях безопасности нужно не щелкать на ссылке, а ввести указанный URL (адрес сайта) непосредственно в адресную строку своего браузера. И, естественно, необходимо помнить, что ни один почтовый сервер или иной грамотно работающий интернет-ресурс никогда не высылает писем с просьбами ввести/указать логин или пароль. Как ни странно, но всегда находятся «чайники», попадающиеся даже на такую нехитрую уловку, своими руками высылая необходимые данные мошеннику. Подобные методы «выманивания» паролей или иных данных называются фишингом (в переводе с английского – «рыбная ловля»). Однако вышеописанные способы давно всем известны и остаются уделом дилетантов. В случае с более или менее опытным пользователем и при относительно грамотно выстроенной защите компьютера они бессильны. Нормально защищённая система с настроенным и своевременно обновляемым фаерволлом, браузером, антивирусом и т. п. не позволит подцепить даже неизвестный троян – антивирус вычислит его по особым троянским признакам. Даже если троян уже засел в системе, она не должна выпустить наружу отправляемую им информацию.

Если же за дело берётся не ремесленник, а человек, владеющий делом на уровне искусства, защита не сработает. Скажем, для атаки будет создан не просто нестандартный, а уникальный троян с учётом специфики системы. Да и не всегда для запуска трояна нужно внедрять его через Интернет – мошенник может просто срежиссировать ситуацию, при которой сотрудник интересующей компании сам загрузит троян в свою корпоративную сеть. Причём даже не догадываясь о том, что он сделал. Вот это и называется искусством фишинга. Известен случай, когда в Лондоне утром на парковках возле офисов компаний были кем-то «потеряны» флешки. Нашедшие их сотрудники, не долго думая, засовывали устройства в рабочие компьютеры – видимо, хотели посмотреть, что на них записано. Вот так без особых усилий во многие корпоративные сети проник троян. Или такой вариант. Топ-менеджеру компании приходит письмо с просьбой зайти на некий сайт. В данном случае письмо вроде настоящее, а не просто «давай познакомимся» или «пупсик, глянь мои фотки». В графе «Отправитель» стоит имя знакомого топ-менеджеру человека (можно даже сам мейл проверить), да и содержание вполне по делу, в рамках бизнес-интересов. Почему бы не зайти на страницу с дополнительной информацией (и грамотно прописанным трояном)? Даже если получивший заказ на добычу пароля профессионал не в курсе круга знакомств и интересов сотрудников компании, он может это выяснить, просто познакомившись и пообщавшись с этими людьми на профессиональных интернет-форумах, выставках и т. д. Не всё же сводится к одним IT-технологиям! Кстати, располагая информацией о человеке, письмо-приглашение на страницу с трояном можно даже не присылать. Мошеннику достаточно узнать, какие сайты человек посещает, а потом найти среди этих сайтов уязвимый и вывесить троян там. Если известно, что человек пользуется какими-либо общедоступными онлайновыми ресурсами, сравнительно плохо защищёнными и часто «собранными» на скорую руку, то пароль входа на эти ресурсы с большой долей вероятности можно выяснить. А поскольку люди зачастую для простоты применяют один пароль, можно использовать его для доступа к другим ресурсам, содержащим ценную информацию. Технология простая – в поля форм для регистрации или авторизации вводится кусок стандартной программы, который нивелирует проверку подлинности и открывает доступ к регистрационным данным.

Затем мошенник меняет указанный в профиле пользователя адрес мейла на свой и делает запрос с просьбой выслать «потерянный» пароль. Интернет-ресурсами с подобными прорехами чаще всего бывают онлайновые издания, блоги, сообщества, сайты знакомств, форумы и т. д. Соответственно, необходимо соблюдать осторожность – для регистрации на сомнительных или слабо защищённых ресурсах завести отдельный e-mail, который не выводит ни на какие иные личные секреты и который в случае чего не жалко потерять.

Но что делать, если любимый мейл всё-таки увели? Службы технической поддержки бесплатных почтовых серверов всячески способствуют возвращению мейлов законным владельцам. Как правило, похититель одновременно с паролем меняет и все данные в форме регистрации пользователя (имя, ответ на секретный вопрос, адрес для восстановления пароля и т. д.). Однако доказать свои права на ящик не так уж и трудно: подтверждением личности владельца может стать информация об отправленных или полученных письмах, прежних паролях и т. п. А вернув себе мейл, можно, соответственно, предъявив последний, вернуть до ступ и к прочим похищенным с его помощью бесплатным ресурсам (ЖЖ, ICQ и т. д.), просто обратившись в администрации данных систем.

Но если похищение пароля к почте или мейлу может стать лишь косвенной причиной каких-либо потерь, то кража пароля доступа к интернет-кошельку или банковскому счёту сулит прямые материальные убытки. Тем более что, предоставив клиенту разного рода интернет-сервис и прочие электронные удобства, российские банки не успевают обеспечить реальную защиту при их использовании. Помимо нерасторопности банков почва для электронного мошенничества отлично унавожена и отсутствием специальных знаний у большинства законопослушного населения, которое пользуется платёжными услугами уже в массовом порядке. Пароль (код доступа) к управлению собственным счётом в системе интернет-банкинга преступники могут получить абсолютно теми же методами, что и в случае с паролем к мейлу, – с помощью троянов, фишинга и т. п. Заметим, что трояны засылаются обычно не целенаправленно тому или иному адресату, а массово. В итоге у владельца трояна скапливаются тысячи записей (логов). Сам он с ними не работает (разделение труда!), а продаёт на мегабайты (то есть устанавливает цену не за единицу (одну запись), а за целую кучу электронных записей, считая в мегабайтах, – как яблоки оптом: не по штуке и даже не килограммами, а тоннами) другим «узким специалистам». Так, похитители денег из электронных кошельков или с банковских счетов, разбирая купленный материал, выберут по определённым признакам логины и пароли, относящиеся именно к их сфере.

Кстати, с постепенным ростом активности отечественных частных инвесторов можно прогнозировать интерес мошенников и к личным брокерским счетам/портфелям в брокерских конторах. Украсть эти деньги или акции очень трудно. Даже имея доступ к ним, максимум, что можно сделать, – это лишь напакостить пользователю, проведя ту или иную невыгодную операцию. Но это в том случае, если имеешь доступ всего лишь к одному брокерскому счёту. А если их тысячи (учитывая объём купленных у поставщиков логов), то, консолидировав чужие активы на миллионы долларов, можно провести настоящую биржевую операцию. Допустим, сыграть на понижение или повышение акций какой-то конкретной компании, объём дневных биржевых торгов по которой сопоставим с размером сконцентрированных активов. И таким образом можно заработать сотни тысяч долларов. Что же будет с инвестиционными портфелями использованных абонентов после такого управления – мошенникам уже не важно.

Пользуясь предоставленным интернет-сервисом, необходимо быть крайне внимательным не только в момент совершения операций, но вообще всегда. Например, при получении писем по электронной почте, которые предлагают перейти по ссылке и ввести свои логин и пароль либо реквизиты карты, ничего никогда не вводите. Не важно, для чего это просят – пусть даже ради спасения мира от ядерной войны. Ни один банк не взаимодействует со своими клиентами таким образом. В случае особых сомнений можно позвонить в банк – уточнить, отправлялось ли вам то или иное письмо. При этом, если телефон банка указан в присланном письме, то звонить надо не по нему, а по имеющемуся в банковских документах или пропечатанному на обратной стороне кредитной карты. Кстати, сотрудники большинства банков никогда не пересылают клиенту по электронной почте в открытом виде информацию, в которой фигурируют данные карт. Даже по его личной просьбе.

Бывает, что при обращении к системе интернет-банкинга внедрённый в компьютер пользователя или на какой-либо сайт троян переадресует клиента на специальную страничку, по дизайну очень похожую на соответствующую страницу сайта банка. Ничего не подозревающий пользователь вводит данные кредитной карты, которые тут же становятся известны мошенникам. Например, есть даже такой вид взлома сайтов интернет-магазинов, когда клиента на последнем этапе переадресуют на сайт злоумышленника с формой для введения данных кредитки. При заказе товаров в онлайне надо внимательно следить за адресной строкой браузера. На страницах, где вводится личная информация, протокол обмена должен быть обязательно https:. Сертификат сайта – соответствовать имени сайта. Современные браузеры отмечают несоответствие сертификата строгими предупреждениями и красной адресной строкой, но пользователи старых версий могут попасться на этот вид взлома. Кроме того, должно вызывать подозрение, если «сайт банка» чем-то отличается по дизайну от того, которым вы пользовались ранее. Как защититься от проникновения троянов? Поставить хороший антивирус. Он хоть и не панацея, но позволит выловить старые либо не очень хорошо сделанные вирусы. Более надёжно вообще не использовать Internet Explorer и Microsoft Outlook для веб-серфинга и получения электронной почты соответственно, поскольку большинство троянов пишутся в расчёте на «дыры» именно этих программ.

Крайне важно быть осторожным, если выход в Сеть осуществляется из публичного места, такого как интернет-кафе или хот-спот. Беспроводные хот-споты, как правило, не используют шифрование трафика, и любой желающий может увидеть все отправляемые или получаемые данные. Использование корпоративной беспроводной сети тоже не гарантирует безопасности. Многие корпоративные сети до сих пор не применяют шифрование или используют уязвимый для взлома электронный ключ в стандарте WEP. Сидящий за соседним столиком в кафе или припарковавшийся рядом с офисом злоумышленник с ноутбуком и специализированным программным обеспечением очень быстро получит доступ к желаемым данным. Если предполагается, что электронная переписка содержит что-то более важное, чем приветы от знакомых, то лучше использовать защищённые протоколы TLS и SSL – нужно обратиться к своему провайдеру и узнать, как это сделать. Помните, что любая страница в браузере, просмотренная по открытому протоколу HTTP или FTP, может быть скопирована злоумышленником. Программы мгновенного обмена сообщениями ICQ и MSN вообще не защищены. То же относится к большинству протоколов IP-телефонии, так что и использование Wi-Fi-телефона для разговора с банком – тоже идея не очень хорошая.

Сейчас многие банки практикуют использование дополнительных одноразовых паролей, список которых выдаётся пользователю. Причём пароли принимаются только в последовательности, указанной в списке. То есть пока, допустим, пароль № 2 не будет использован, пароль № 3 не сработает. Но и эту предосторожность воры уже научились обходить. Пользователь заходит на страницу банка, забивает пароль, а сидящий в его компьютере троян имитирует отказ в авторизации и предлагает ввести другой пароль. Пользователь пытается войти в систему по второму паролю – сработало, доступ к счёту получен. Вот только получен он именно вводом первого пароля, а второй пароль из списка, на самом деле ещё не использованный, попадает в руки воров.

Или другой, вроде бы надёжный вариант, когда необходимый для дополнительного ввода одноразовый пароль высылается на мейл пользователя в момент авторизации по основному паролю. Считается, что перехватить его не успеют. Как показывает практика, успевают. Собственно, всеми данными для доступа к почтовому ящику жертвы злоумышленники располагают благодаря тому же трояну. Единственная на сегодняшний день более или менее эффективная защита пользователя, по мнению экспертов, – это двухфакторная аутентификация. То есть когда одновременно вводится два пароля, каждый из которых поступает по разным каналам. Один, допустим, приходит на мейл, а второй – на мобильный телефон. Естественно, у злоумышленника не должно быть возможности дистанционно заменить номер мобильного телефона, на который будут приходить SMS, – меняют его только в отделении банка и только при личной явке клиента. Или второй пароль генерируется специальным устройством (крипто-калькулятором), выдаваемым пользователю банком.

Пока далеко не все отечественные банки используют двух-факторную аутентификацию, считая, что это им слишком дорого обойдётся. Соответственно, если предполагается активно пользоваться системой интернет-банкинга, лучше выбрать банк, не экономящий на двухфакторной аутентификации. Надо заметить, что некоторые данные, достаточные для кражи денег с пластиковой карты, мошенники могут получить, взломав интернет-магазин или билинговую систему, хранящие данные о покупателях. Отсюда вывод – покупать в Сети только в надёжных магазинах с хорошей защитой. А лучше – завести для расчётов в Интернете отдельную дебетовую карту и пополнять её по мере необходимости.

Правообладателям!

Это произведение, предположительно, находится в статусе 'public domain'. Если это не так и размещение материала нарушает чьи-либо права, то сообщите нам об этом.